XSS-Angriffe auf WordPress: So verhindern Sie sie

WordPress-XSS-Angriffe oder Cross-Site-Scripting sind heute die häufigsten Hacking-Mechanismen im Internet. Sie zielen auf Ihre Website-Besucher ab und wollen deren Informationen stehlen. Der schlimmste Teil XSS-Angriffe Der Grund hierfür ist, dass Angreifer Schwachstellen in Ihrer WordPress-Website ausnutzen.

WordPress-XSS-Angriffe oder Cross-Site-Scripting sind heute die häufigsten Hacking-Mechanismen im Internet. Sie zielen auf Ihre Website-Besucher ab und wollen deren Informationen stehlen. Der schlimmste Teil XSS-Angriffe Der Grund hierfür ist, dass Angreifer Schwachstellen in Ihrer WordPress-Website ausnutzen.

Auf den ersten Blick scheinen XSS-Angriffe nicht sehr gefährlich zu sein, insbesondere im Vergleich zu anderen Angriffen wie Brute Force oder SQL-Injection. Ein Cross-Site-Scripting-Angriff wird mithilfe von JavaScript ausgeführt und JavaScript wird vom Browser streng kontrolliert. Daher muss es einen sehr begrenzten Zugriff auf das restliche Gerät der Person haben. Das stimmt, aber es bedeutet nicht, dass die Gefahr geringer ist. Der WordPress-XSS-Angriff ist ein Einfallstor für zerstörerischere Angriffe und sollte als eigenständiger Angriff betrachtet werden.

Der Inhalt des Artikels:

- Was ist ein WordPress-XSS-Angriff?

- Folgen eines XSS-Angriffs in WordPress

- So überprüfen Sie, ob Ihre Website eine WordPress-XSS-Sicherheitslücke aufweist

- Was tun, wenn ein XSS-Exploit-Angriff Malware auf Ihre Website bringt?

- WordPress XSS-Schutz: 5 Möglichkeiten, XSS-Angriffe zu verhindern

- So funktioniert ein WordPress-XSS-Angriff

- Arten von Angriffen mit Cross-Site-Scripting

- Schlussfolgerungen

Was ist ein WordPress-XSS-Angriff?

Bei einem Cross-Site-Scripting-Angriff, kurz WordPress XSS, schleust ein Angreifer bösartigen JavaScript-Code in eine Website ein. Wenn ein Besucher auf dieser Website landet, führt sein Browser den Code aus. Es wird angenommen, dass das Schadskript von einer vertrauenswürdigen Quelle stammt, in diesem Fall einer Website.

XSS-Angriffe sind möglich, da die Website eine Cross-Site-Scripting-Schwachstelle aufweist. Die Sicherheitslücke besteht darin, dass eine Website in der von ihr generierten Ausgabe externe Eingaben ohne vorherige Validierung verwendet.

Folgen eines XSS-Angriffs in WordPress

Das Hauptziel von XSS-Angriffen sind Ihre Website-Besucher bzw. deren Informationen. Wenn der XSS-Angriff erfolgreich ist, hat das Schadskript daher Zugriff auf alle Informationen über den Browser des Besuchers, auf den Ihre Website Zugriff hat. Dazu gehören Cookies, Sitzungsinformationen usw.

In dieser Phase kann viel schiefgehen:

- Der Hacker erhält Zugriff auf die persönlichen Daten des Besuchers und kann dessen Konto auf Ihrer Website übernehmen. Von nun an kann die Situation schnell eskalieren.

- Ein Hacker kann sich als Besucher ausgeben, weil er Zugriff auf seine Daten hat.

- Das bösartige Skript leitet den Besucher möglicherweise auf eine andere Website weiter oder zeigt ihm Inhalte an, die nichts mit der ursprünglich besuchten Website zu tun haben. Das Schadskript kann sogar die Darstellung der Seite im Browser verändern.

- In sehr schweren Fällen kann der Angreifer den Besucher mithilfe von Social Engineering wie Phishing angreifen.

Bei einer Website können die Auswirkungen eines XSS-Angriffs auf WordPress unterschiedlich sein. Auf WordPress-Websites können ernsthafte Probleme auftreten, wenn sie persönliche Daten der Benutzer speichern, die von Hackern gestohlen werden können. Wenn es sich bei dem betreffenden Benutzer um einen Administrator oder eine Person mit ausreichenden Rechten handelt, kann sich ein Hacker als dieser ausgeben und die Website vollständig kompromittieren.

So überprüfen Sie, ob Ihre Website eine WordPress-XSS-Sicherheitslücke aufweist

XSS-Schwachstellen bestehen im Code – entweder im WordPress-Kerncode oder im Code von Plugins und Themes. Sofern Sie keinen nativen Code für Ihre Website entwickeln, ist es unwahrscheinlich, dass Sie es direkt mit Benutzereingaben zu tun haben. Daher liegt es außerhalb Ihres Zuständigkeitsbereichs, herauszufinden, wie Sie die Sicherheit gewährleisten können.

Die einzige wirkliche Möglichkeit, zu überprüfen, ob Ihre WordPress-Website anfällig für XSS-Angriffe ist, ist die Verwendung eines Scanners wie XSS-Hunter, oder nutzen Sie die Dienste eines Penetrationstesters.

Dies bedeutet jedoch nicht, dass Sie Ihre Website-Besucher nicht vor potenziellen XSS-Schwachstellen auf Ihrer Website schützen können. Die Installation einer WordPress-Firewall verhindert Angriffe und trägt wesentlich zum Schutz Ihrer Besucher bei.

Darüber hinaus können Sie den Überblick über installierte Plugins und Themes behalten. Wenn einer von ihnen XSS-Schwachstellen aufdeckt, sollten Sie ihn so schnell wie möglich aktualisieren.

Was tun, wenn ein XSS-Exploit-Angriff Malware auf Ihre Website bringt?

Site-Besucher sind angeblich das Ziel eines XSS-Angriffs, aber zu dieser Gruppe können auch Site-Administratoren gehören. Wenn Ihre Website eine Cross-Site-Scripting-Schwachstelle aufweist und das Administratorkonto kompromittiert wurde, sollten Sie davon ausgehen, dass auch die Sicherheit Ihrer Website gefährdet ist.

XSS-Angriffe dienen nicht nur dazu, Daten von Einzelpersonen zu stehlen, sondern auch zur Fortsetzung anderer Angriffe wie der Remote-Codeausführung.

Auch wenn ein WordPress-XSS-Angriff nicht sofort zu Malware wird, ist es am besten, auf Nummer sicher zu gehen. Wenn Ihre Website Malware enthält, entfernen Sie diese sofort.

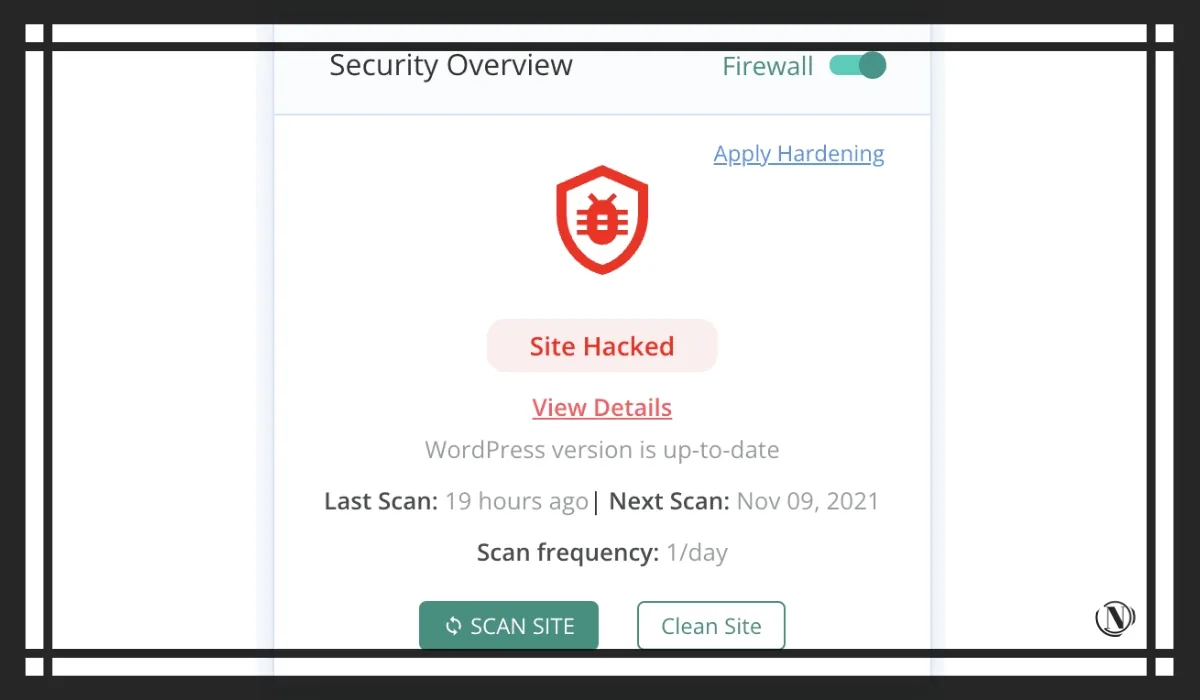

Scannen Sie Ihre Website

Die einzige Möglichkeit herauszufinden, ob Ihre Website tatsächlich Malware enthält, besteht darin, sie zu scannen. Dies kann auf verschiedene Arten erfolgen, aber nicht alle sind gleich wirksam.

Ich empfehle Ihnen die Einnahme Scannen Sie Ihre Website gründlich mit einem Sicherheitsscannerum kleinste Spuren von Malware auf Ihrer Website oder Datenbank zu finden. Dies ist der ultimative Weg, um festzustellen, ob Ihre Website Malware enthält.

WordPress XSS-Schutz: 5 Möglichkeiten, XSS-Angriffe zu verhindern

Im Code werden Schwachstellen im Cross-Site-Scripting von WordPress gefunden, und ein WordPress-Administrator kann kaum etwas tun, um diese Schwachstellen zu beheben. Es gibt jedoch durchaus Dinge, die Sie tun können, um Ihre Website-Besucher vor XSS-Angriffen zu schützen.

1. Installieren Sie eine Webanwendungs-Firewall

Firewalls – die beste Verteidigung gegen sich ständig ändernde Bedrohungen. Firewalls verfügen über spezielle Regeln, die nach Anfragen suchen, die verdächtigen Text enthalten könnten, der häufig bei XSS-Angriffen vorkommt.

2. Aktualisieren Sie alle Ihre Plugins und Themes

In Plugins und Themes werden ständig Sicherheitslücken in WordPress entdeckt. Verantwortungsbewusste Entwickler veröffentlichen Sicherheitspatches für sie, damit Websites nicht gefährdet sind. Sobald Patches verfügbar sind, veröffentlichen Personen, die Schwachstellen entdecken, Neuigkeiten. Daher werden Websites, deren Plugins und Themes nicht aktualisiert wurden, zum Ziel von Hackern.

3. Installieren Sie ein gutes WordPress-Sicherheits-Plugin

XSS-Angriffe sind für Websitebesitzer wirklich gefährlich, wenn der Zielbenutzer ein Administrator ist. XSS kann verwendet werden, um Anmeldeinformationen abzurufen und dann eine Website mit Malware zu infizieren. Ein gutes Sicherheits-Plugin hilft Ihnen dabei, ungewöhnliche Benutzeraktivitäten im Auge zu behalten, und ein täglicher Scan wird etwaige Malware schnell identifizieren.

4. Implementieren Sie WordPress-Sicherheit

Beim Härten von WordPress handelt es sich um eine Reihe von Schritten, die Sie unternehmen können, um Ihre WordPress-Site insgesamt sicherer zu machen. Davon empfehle ich besonders die Zwei-Faktor-Authentifizierung. Die größte Gefahr von XSS-Angriffen ist der Diebstahl von Zugangsdaten und Identität. Daher trägt die Zwei-Faktor-Authentifizierung wesentlich dazu bei, zu verhindern, dass gestohlene Zugangsdaten für den Zugriff auf Ihre Website verwendet werden. Auch andere Härtungsschritte, wie etwa die Deaktivierung von XML-RPC, wären sinnvoll umzusetzen.

5. Befolgen Sie die Richtlinie für Benutzer mit den geringsten Privilegien

Wenn ein Benutzerkonto aufgrund eines XSS-Angriffs kompromittiert wird, wird der potenzielle Schaden, den sie verursachen können, durch ihre Berechtigungen auf der Website begrenzt.

Wenn Sie ein WordPress-Entwickler sind, bereinigen Sie Benutzereingaben immer. Ihre Website sollte jede Eingabe auf Schadcode prüfen, insbesondere bevor diese als Ausgabe angezeigt wird.

So funktioniert ein WordPress-XSS-Angriff

XSS-Angriffe funktionieren in zwei Teilen: Injektion und Konsequenzen.

Zunächst schleust ein Hacker bösartiges JavaScript in eine anfällige Website ein. Dies kann auf verschiedene Arten erfolgen, die wir im nächsten Abschnitt besprechen werden. Wenn der Besucher dann auf der Website landet, führt der Browser das schädliche JavaScript aus, da er es als Teil der Website betrachtet.

Dies hat zur Folge, dass der Hacker nun Zugriff auf alle Besucherdaten hat, die für die Website sichtbar sind. Dazu können Cookies, Sitzungsinformationen und Anmeldeinformationen gehören. Diese Informationen können verwendet werden, um andere Angriffe wie Phishing oder Cookie-Diebstahl zu starten.

Was hat das mit Ihrer WordPress-Site zu tun?

An diesem Punkt sieht es so aus, als ob das Problem beim Besucher und seinem Browser liegt. Dies ist jedoch nicht korrekt. Der Browser führt keinen schädlichen Code aus, es sei denn, er betrachtet ihn als Teil einer vertrauenswürdigen Website. Wenn sich der Besucher auf Ihrer Website befindet, gehört die vertrauenswürdige Website Ihnen.

Der XSS-Angriff funktioniert, weil die Website eine XSS-Schwachstelle aufweisen muss. Das bedeutet, dass es Benutzereingaben ohne jegliche Eingabeüberprüfung oder Validierung akzeptieren sollte. Nur dann ermöglicht ein WordPress-XSS-Exploit einem Angreifer, problemlos JavaScript in eine Website einzuschleusen.

Schauen wir uns ein Beispiel an:

In einem WordPress-Blog möchte der Administrator den Lesern erlauben, Kommentare unter Artikeln zu hinterlassen. Der Administrator installiert ein Plugin zur Verwaltung der angegebenen Kommentare.

Wenn ein Leser einen Kommentar hinterlassen möchte, gibt er ihn in das vom Plugin bereitgestellte Textfeld ein. Jeder kann seinen Kommentar eingeben und an die Datenbank der Website senden. So weit, ist es gut.

Das Problem entsteht, wenn jemand, der nicht sehr gut ist, einen Kommentar eingibt, ihm aber ein Skript hinzufügt. Die Eingabe wird etwa so lauten: „Dieses Kuchenrezept ist ausgezeichnet!“ » . Skript-Tags enthalten JavaScript-Code, der bösartig ist und für die Interaktion mit anderen Website-Besuchern konzipiert ist.

Das Plugin prüft keine Kommentare für diese Skripte, vorausgesetzt, es handelt sich um Text. Und speichert es dann so wie es in der Datenbank ist. Dies ist eine XSS-Schwachstelle.

Jetzt besucht ein anderer Besucher die Blog-Seite und sein Browser lädt die Seite und die Kommentare. Die Datenbank der Website speichert alle Kommentare und sendet sie an den Browser, damit der neue Besucher sie sehen kann. Da jedoch einer der Kommentare JavaScript enthält, geht der Browser davon aus, dass dieser Code ausgeführt werden muss. Dabei wird davon ausgegangen, dass der Code Teil einer Website ist. Aber das ist nicht so. Die Website dachte, der Code sei Text und speicherte ihn als solchen. Der Browser sieht das Skript und führt es aus. So funktioniert ein XSS-Angriff.

Wenn das Plugin die Kommentare vor dem Speichern in der Datenbank auf Schadcode überprüft, weist die Website keine XSS-Schwachstelle auf. Der Browser empfängt den JavaScript-Code nicht und die Daten des Besuchers sind sicher.

Arten von Angriffen mit Cross-Site-Scripting

Cross-Site-Scripting-Angriffe werden danach klassifiziert, wo der Code gespeichert und ausgeführt wird. Es gibt 3 Haupttypen von Angriffen: gespeichert oder persistent, reflektiert und DOM. Sie schließen sich jedoch nicht gegenseitig aus. XSS-Angriffe können eine Kombination dieser Typen sein. Es ist jedoch hilfreich, diese Typen zu verstehen und zu sehen, wie sie sich gegenseitig überschneiden.

Gespeichertes XSS:

Im Kommentarbeispiel aus dem vorherigen Abschnitt wurde der Kommentar an die Datenbank der Website gesendet und dort gespeichert. Wenn der Besucher dann ankommt, wird es an seinen Browser gesendet. Da der Code in der Datenbank gespeichert ist, wird er an alle Besucher gesendet. Aus diesem Grund wird es gespeichertes oder persistentes XSS genannt.

Reflektiertes XSS:

Reflektierte XSS-Angriffe sind etwas schwierig zu verstehen, da sie dazu führen, dass der Besucher, wenn auch unwissentlich, Schadcode an die Website sendet. Der Angreifer sendet Ihren Besuchern einen Link zu Ihrer Website, normalerweise per E-Mail oder über eine neutrale Website. Allerdings enthält der Link bösartigen Code. Wenn ein Besucher also darauf klickt, sendet er diesen Code an Ihre Website.

Wenn Ihre Website eine XSS-Schwachstelle aufweist, bedeutet das, dass Ihre Website Benutzereingaben nicht auf bösartigen Code überprüft. Wenn Ihre Website also eine Antwort an den Browser des Besuchers zurücksendet, enthält diese auch bösartigen Code. Der Browser des Besuchers denkt nun, dass der Code Teil Ihrer Website ist und führt ihn aus. Dadurch erhält der Angreifer Zugriff auf Informationen über den Besucher.

Sowohl bei gespeicherten als auch bei reflektierten XSS-Angriffen ist eine Website an dem Angriff beteiligt. Schädlicher Code gelangt tatsächlich auf den Webserver oder die Datenbank und wird an den Besucher zurückgesendet. Der einzige Unterschied besteht darin, ob der Angreifer es an die Website oder an den Besucher selbst sendet.

DOM-basiertes XSS:

Bei DOM-basiertem XSS wird überhaupt kein Code an die Website gesendet. Bösartiger Code kann wie bei einem reflektierten XSS-Angriff an den Besucher gesendet werden, wird jedoch nicht überhaupt an die Website gesendet, sondern direkt vom Browser ausgeführt. Es sieht vielleicht überhaupt nicht wie eine Sicherheitslücke auf der Website aus, ist es aber. Das Schadskript wird nicht an die Website gesendet, sondern verbleibt im Browser des Besuchers. Der Browser des Besuchers sendet eine Anfrage an den Server der Website. Die Serverantwort verwendet Benutzereingaben, die bereits im Browser vorhanden sind. Was in diesem Fall bösartiger Code ist.

Allerdings sollten Sie sich über die Arten von XSS-Angriffen keine Sorgen machen, da Sie nicht viel tun können, um Schwachstellen im Cross-Site-Scripting zu beheben. Es gibt keine Möglichkeit, Plugins und Themes zu testen, um festzustellen, ob sie diese Schwachstellen aufweisen, bevor sie entdeckt werden. Sobald sie jedoch entdeckt werden, sollten Sie sie sofort aktualisieren.

Sie können Ihre Website-Besucher vor Cross-Site-Angriffen schützen, indem Sie eine Firewall installieren. Dies ist der einzige wirkliche Schutz vor Schadcode.

Schlussfolgerungen

WordPress-XSS-Angriffe kommen sehr häufig vor und zielen auf Website-Besucher ab, um Daten zu stehlen. Als verantwortungsbewusster Website-Administrator möchten Sie Ihre Besucher vor Schaden schützen. Dabei hilft Ihnen die Installation einer WordPress-Firewall.

FAQ

Ist WordPress anfällig für XSS?

Ja, WordPress ist anfällig für XSS-Angriffe. Zusätzlich zu Plugins und Themes wurden viele XSS-Schwachstellen in Kerndateien von WordPress gefunden. Verantwortungsbewusste Entwickler beheben diese WordPress-XSS-Schwachstellen schnell und aktualisieren ihre Software, damit sie nicht von Hackern ausgenutzt werden kann.

Was bedeutet Cross-Site-Scripting?

Cross-Site-Scripting (XSS) ist ein Cyberangriff, der bösartige Skripte in Ihrem Webbrowser verwendet, um Browser-Sitzungscookies zu kapern und hochsensible Daten zu stehlen. Bei effektivem Einsatz kann Cross-Site-Scripting Passwörter und Finanzinformationen stehlen. WordPress-XSS-Hacks sind nur sehr schwer zu schützen, wenn Sie eine leistungsstarke Firewall verwenden.

Wie verhindert man XSS in WordPress?

Der einfachste Weg, sich in WordPress vor XSS-Angriffen zu schützen, ist die Installation einer Firewall, die schädlichen Datenverkehr wirksam blockieren kann. Für WordPress empfehlen wir außerdem, Ihre Website vor gängigen Hacks zu schützen.

Lesen dieses Artikels:

- Wie schützt man WordPress-Dateien und -Verzeichnisse mit .htaccess?

- Wie behebt man die Malware wp-feed.php und wp-tmp.php in WordPress?

Danke fürs Lesen: SEO HELPER | NICOLA.TOP