Attaques XSS sur WordPress : comment les prévenir

Attaques WordPress XSS ou alors scripts intersites sont les mécanismes de piratage les plus courants sur Internet aujourd'hui. Ils ciblent les visiteurs de votre site Web, voulant voler leurs informations. La pire partie Attaques XSS est que pour ce faire, les attaquants utilisent les vulnérabilités de votre site WordPress.

Attaques WordPress XSS ou alors scripts intersites sont les mécanismes de piratage les plus courants sur Internet aujourd'hui. Ils ciblent les visiteurs de votre site Web, voulant voler leurs informations. La pire partie Attaques XSS est que pour ce faire, les attaquants utilisent les vulnérabilités de votre site WordPress.

À première vue, les attaques XSS ne semblent pas très dangereuses, surtout si on les compare à d'autres attaques comme la force brute ou l'injection SQL. L'attaque de script intersite est effectuée à l'aide de JavaScript, et JavaScript est étroitement contrôlé par le navigateur. Ainsi, il doit avoir un accès très limité au reste de l'appareil de la personne. C'est vrai, mais cela ne signifie pas qu'il y aura moins de danger. L'attaque WordPress XSS est une passerelle vers des attaques plus destructrices et doit être considérée comme dangereuse en soi.

Le contenu de l'article :

- Qu'est-ce qu'une attaque WordPress XSS

- Conséquences d'une attaque XSS dans WordPress

- Comment vérifier si votre site présente une vulnérabilité WordPress XSS

- Que faire si une attaque d'exploitation XSS apporte des logiciels malveillants sur votre site

- WordPress XSS Protection : 5 façons de prévenir les attaques XSS

- Comment fonctionne une attaque WordPress XSS

- Types d'attaques utilisant des scripts intersites

- résultats

Qu'est-ce qu'une attaque WordPress XSS

Une attaque de script intersite, ou WordPress XSS en abrégé, se produit lorsqu'un attaquant injecte du code JavaScript malveillant dans un site Web. Lorsqu'un visiteur arrive sur ce site Web, son navigateur exécute le code. Le script malveillant est supposé provenir d'une source fiable, qui dans ce cas est un site Web.

Les attaques XSS sont possibles car le site présente une vulnérabilité de script intersite. La vulnérabilité survient lorsqu'un site Web utilise des entrées externes dans la sortie qu'il génère sans validation préalable.

Conséquences d'une attaque XSS dans WordPress

Les principales cibles des attaques XSS sont les visiteurs de votre site Web, ou plutôt leurs informations. Par conséquent, si l'attaque XSS réussit, le script malveillant aura accès à toutes les informations sur le navigateur du visiteur auquel votre site a accès. Cela inclut les cookies, les informations de session, etc.

Beaucoup de choses peuvent mal tourner à ce stade :

- Le pirate accède aux données personnelles du visiteur et peut prendre le contrôle de son compte sur votre site. Désormais, la situation peut rapidement dégénérer.

- Un pirate peut se faire passer pour un visiteur car il a accès à ses données.

- Le script malveillant peut rediriger le visiteur vers un autre site Web ou lui montrer un contenu qui n'est pas lié au site d'origine qu'il a visité. Le script malveillant peut même modifier la façon dont la page est affichée dans le navigateur.

- Dans des cas très graves, l'attaquant peut attaquer le visiteur en utilisant l'ingénierie sociale comme le phishing.

Pour un site Web, l'impact d'une attaque XSS sur WordPress peut varier. Les sites Web WordPress peuvent rencontrer de sérieux problèmes lorsqu'ils stockent les données personnelles des utilisateurs qui peuvent être volées par des pirates. Si l'utilisateur en question est un administrateur ou une personne disposant de privilèges suffisants, un pirate peut se faire passer pour lui et compromettre complètement le site Web.

Comment vérifier si votre site présente une vulnérabilité WordPress XSS

Des vulnérabilités XSS existent dans le code – soit dans le code principal de WordPress, soit dans le code des plugins et des thèmes. À moins que vous ne développiez du code natif pour votre site Web, il est peu probable que vous traitiez directement les entrées des utilisateurs, et donc déterminer comment le sécuriser n'est pas de votre ressort.

Le seul véritable moyen de vérifier si votre site Web WordPress est sensible aux attaques XSS est d'utiliser un scanner tel que Chasseur XSS, ou utiliser les services d'un testeur d'intrusion.

Cependant, cela ne signifie pas que vous ne pouvez pas protéger les visiteurs de votre site contre les vulnérabilités XSS potentielles sur votre site. L'installation d'un pare-feu WordPress empêche les attaques et contribue grandement à protéger vos visiteurs.

De plus, vous pouvez suivre les plugins et les thèmes installés. Si l'un d'entre eux expose des vulnérabilités XSS, assurez-vous de les mettre à jour dès que possible.

Que faire si une attaque d'exploitation XSS apporte des logiciels malveillants sur votre site

Les visiteurs du site sont apparemment les cibles d'une attaque XSS, mais ce groupe peut également inclure des administrateurs de site. Si votre site Web présente une vulnérabilité de script intersite et que le compte administrateur a été compromis, vous devez supposer que la sécurité de votre site Web a également été compromise.

En plus de voler des données à des individus, les attaques XSS sont également utilisées pour poursuivre d'autres attaques telles que l'exécution de code à distance.

Ainsi, bien qu'une attaque WordPress XSS ne se transforme pas immédiatement en malware, il est préférable de jouer la sécurité. Si votre site contient des logiciels malveillants, débarrassez-vous-en immédiatement.

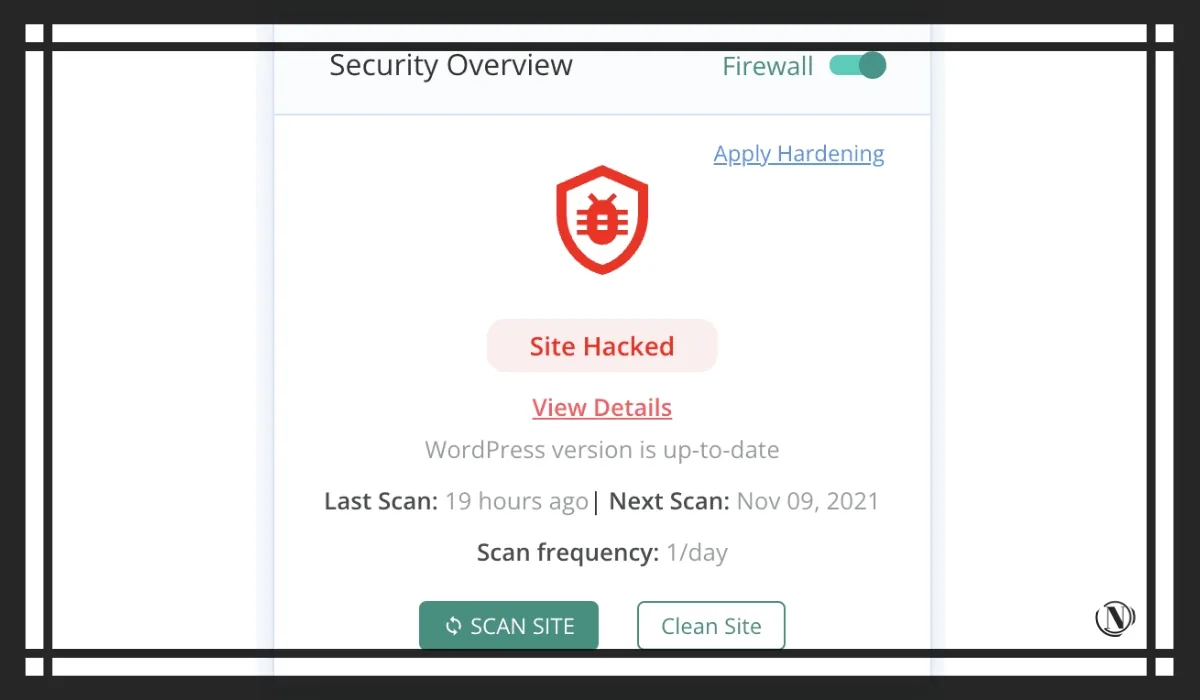

Analysez votre site Web

La seule façon de savoir si votre site contient réellement des logiciels malveillants est de le scanner. Cela peut se faire de plusieurs manières, mais toutes ne sont pas aussi efficaces.

Je vous recommande de prendre analysez en profondeur votre site Web avec un scanner de sécuritépour trouver les moindres traces de logiciels malveillants sur votre site Web ou votre base de données. C'est le moyen ultime de déterminer si votre site contient des logiciels malveillants.

WordPress XSS Protection : 5 façons de prévenir les attaques XSS

Les vulnérabilités de script intersite de WordPress se trouvent dans le code, et un administrateur WordPress ne peut pas faire grand-chose pour corriger ces vulnérabilités. Cependant, il y a certainement des choses que vous pouvez faire pour protéger les visiteurs de votre site contre les attaques XSS.

1. Installez un pare-feu d'application Web

Pare-feu — la meilleure défense contre les menaces en constante évolution. Les pare-feu ont des règles spéciales qui recherchent les requêtes pouvant contenir du texte suspect couramment trouvé dans les attaques XSS.

2. Mettez à jour tous vos plugins et thèmes

Les vulnérabilités de sécurité de WordPress sont constamment découvertes dans les plugins et les thèmes. Les développeurs responsables publient des correctifs de sécurité pour eux afin que les sites ne soient pas à risque. Dès que des correctifs sont disponibles, les personnes qui découvrent des vulnérabilités publient des nouvelles. Par conséquent, les sites Web qui n'ont pas mis à jour leurs plugins et leurs thèmes deviennent une cible pour les pirates.

3. Installez un bon plugin de sécurité WordPress

Les attaques XSS sont vraiment dangereuses pour les propriétaires de sites Web si l'utilisateur cible est un administrateur. XSS peut être utilisé pour obtenir des informations d'identification de connexion, puis infecter un site avec des logiciels malveillants. Un bon plugin de sécurité vous aidera à suivre les activités inhabituelles des utilisateurs, et une analyse quotidienne identifiera rapidement tout logiciel malveillant.

4. Implémentez la sécurité de WordPress

Le durcissement de WordPress est une série d'étapes que vous pouvez suivre pour rendre votre site WordPress plus sécurisé dans l'ensemble. Parmi ceux-ci, je recommande particulièrement l'authentification à deux facteurs. Le plus grand danger des attaques XSS est le vol d'informations d'identification et d'identité, de sorte que l'authentification à deux facteurs contribue grandement à empêcher l'utilisation d'informations d'identification volées pour accéder à votre site. D'autres étapes de renforcement, telles que la désactivation de XML-RPC, seraient également intéressantes à implémenter.

5. Suivez la politique des utilisateurs les moins privilégiés

Si un compte d'utilisateur est compromis en raison d'une attaque XSS, les dommages potentiels qu'ils peuvent causer sont limités par leurs autorisations sur le site Web.

Si vous êtes un développeur WordPress, nettoyez toujours les entrées des utilisateurs. Votre site Web doit vérifier chaque entrée pour détecter tout code malveillant, en particulier avant qu'elle ne soit affichée en sortie.

Comment fonctionne une attaque WordPress XSS

Les attaques XSS fonctionnent en deux parties : l'injection et les conséquences.

Tout d'abord, un pirate injecte du code JavaScript malveillant dans un site Web vulnérable. Cela peut se faire de plusieurs manières, dont nous parlerons dans la section suivante. Ensuite, lorsque le visiteur arrive sur le site, le navigateur exécute le JavaScript malveillant car il le considère comme faisant partie du site Web.

La conséquence en est que le pirate a désormais accès à toutes les données des visiteurs visibles sur le site Web. Cela peut inclure leurs cookies, leurs informations de session et leurs informations de connexion. Ces informations peuvent être utilisées pour lancer d'autres attaques telles que le phishing ou le vol de cookies.

Qu'est-ce que cela a à voir avec votre site WordPress ?

À ce stade, il semble que le problème réside dans le visiteur et son navigateur. Cependant, ce n'est pas exact. Le navigateur n'exécutera pas de code malveillant à moins qu'il ne le considère comme faisant partie d'un site Web de confiance. Si le visiteur se trouve sur votre site, le site de confiance vous appartient.

L'attaque XSS fonctionne car le site Web doit avoir une vulnérabilité XSS. Cela signifie qu'il doit accepter l'entrée de l'utilisateur sans aucune validation ou validation d'entrée. Ce n'est qu'alors qu'un exploit WordPress XSS permet à un attaquant d'injecter facilement du JavaScript dans un site Web.

Regardons un exemple :

Dans un blog WordPress, l'administrateur veut permettre aux lecteurs de laisser des commentaires sous les articles. L'administrateur installe un plugin pour gérer les commentaires spécifiés.

Lorsqu'un lecteur souhaite laisser un commentaire, il le saisit dans la zone de texte fournie par le plugin. N'importe qui peut taper son commentaire et le soumettre à la base de données du site. Jusqu'ici tout va bien.

Le problème survient lorsque quelqu'un de pas très bon tape un commentaire mais y ajoute un script. L'entrée sera quelque chose comme : « Cette recette de gâteau est excellente ! » . Les balises de script contiennent du code JavaScript malveillant et conçu pour interagir avec d'autres visiteurs du site Web.

Le plugin ne vérifie pas les commentaires pour ces scripts, en supposant qu'ils sont du texte. Et puis l'enregistre tel quel dans la base de données. Il s'agit d'une vulnérabilité XSS.

Maintenant, un autre visiteur visite la page du blog et son navigateur charge la page et les commentaires. La base de données du site Web a enregistré tous les commentaires et les envoie au navigateur afin que le nouveau visiteur puisse les voir. Mais comme il y a du JavaScript dans l'un des commentaires, le navigateur pense que ce morceau de code doit être exécuté. Et il le fait en supposant que le code fait partie d'un site Web. Mais ce n'est pas. Le site Web a pensé que le code était du texte et l'a enregistré comme tel. Le navigateur voit le script et l'exécute. C'est ainsi que fonctionne une attaque XSS.

Si le plug-in vérifiait les commentaires à la recherche de code malveillant avant de les enregistrer dans la base de données, le site n'aurait pas de vulnérabilité XSS. Le navigateur ne recevra pas le code JavaScript et les données du visiteur seront en sécurité.

Types d'attaques utilisant des scripts intersites

Les attaques de script intersite sont classées en fonction de l'endroit où le code est stocké et exécuté. Il existe 3 principaux types d'attaques : stocké ou persistant, réfléchi et DOM. Cependant, ils ne sont pas mutuellement exclusifs. Les attaques XSS peuvent être une combinaison de ces types. Cependant, il est utile de comprendre ces types et de voir comment ils se recoupent.

XSS enregistré :

Dans l'exemple de commentaire de la section précédente, le commentaire a été envoyé à la base de données du site Web et y est stocké. Ensuite, lorsque le visiteur arrive, il est envoyé à son navigateur. Puisque le code est stocké dans la base de données, il sera envoyé à tous les visiteurs. C'est pourquoi on l'appelle XSS stocké ou persistant.

XSS réfléchi :

Les attaques XSS réfléchies sont un peu difficiles à comprendre car elles impliquent que le visiteur envoie du code malveillant au site Web, bien que involontairement. L'attaquant envoie un lien vers votre site à vos visiteurs, généralement par e-mail ou via un site Web neutre. Cependant, le lien contient un code malveillant, donc lorsqu'un visiteur clique dessus, il envoie ce code à votre site.

Si votre site Web présente une vulnérabilité XSS, cela signifie que votre site Web ne valide pas l'entrée de l'utilisateur pour le code malveillant. Ainsi, lorsque votre site Web renvoie une réponse au navigateur du visiteur, il inclut également un code malveillant. Le navigateur du visiteur pense maintenant que le code fait partie de votre site et l'exécute. Ainsi, l'attaquant accède aux informations sur le visiteur.

Dans les attaques XSS enregistrées et réfléchies, un site Web est impliqué dans l'attaque. Le code malveillant atteint en fait le serveur Web ou la base de données et est renvoyé au visiteur. La seule différence est de savoir si l'attaquant l'envoie au site ou au visiteur lui-même.

XSS basé sur DOM:

Dans le cas de XSS basé sur DOM, aucun code n'est envoyé au site Web. Un code malveillant peut être envoyé au visiteur, comme dans une attaque XSS réfléchie, mais au lieu d'être envoyé au site, il est exécuté directement par le navigateur. Cela peut ne pas sembler du tout être une vulnérabilité sur le site Web, mais c'est le cas. Le script malveillant n'est pas envoyé au site, mais reste dans le navigateur du visiteur. Le navigateur du visiteur envoie une requête au serveur du site. La réponse du serveur utilise une entrée utilisateur qui se trouve déjà dans le navigateur. Qui dans ce cas est un code malveillant.

Cela étant dit, les types d'attaques XSS ne devraient pas vous inquiéter, car vous ne pouvez pas faire grand-chose pour corriger les vulnérabilités de script intersite. Il n'y a aucun moyen de tester les plugins et les thèmes pour voir s'ils présentent ces vulnérabilités avant qu'ils ne soient découverts. Cependant, dès qu'ils sont découverts, vous devez immédiatement les mettre à jour.

Vous pouvez protéger les visiteurs de votre site Web contre les attaques intersites en installant un pare-feu. C'est la seule véritable protection contre les codes malveillants.

résultats

L'attaque WordPress XSS est très courante et cible les visiteurs du site Web pour voler des données. En tant qu'administrateur de site Web responsable, vous souhaitez protéger vos visiteurs contre tout préjudice. L'installation d'un pare-feu WordPress vous y aidera.

Questions fréquemment posées

WordPress est-il vulnérable à XSS ?

Oui, WordPress est vulnérable aux attaques XSS. En plus des plugins et des thèmes, de nombreuses vulnérabilités XSS ont été trouvées dans les fichiers principaux de WordPress. Les développeurs responsables corrigent rapidement ces vulnérabilités WordPress XSS et mettent à jour leur logiciel afin qu'il ne puisse pas être exploité par des pirates.

Qu'est-ce que le cross-site scripting ?

Script intersite (XSS) est une cyberattaque qui utilise des scripts malveillants dans votre navigateur Web pour détourner les cookies de session du navigateur et voler des données hautement sensibles. Lorsqu'ils sont utilisés efficacement, les scripts intersites peuvent voler des mots de passe et des informations financières. Les hacks WordPress XSS sont très difficiles à protéger à moins que vous n'utilisiez un pare-feu puissant.

Comment empêcher XSS dans WordPress ?

Le moyen le plus simple de se protéger contre les attaques XSS dans WordPress consiste à installer un pare-feu capable de bloquer efficacement le trafic malveillant. Pour WordPress, nous vous recommandons également de protéger votre site contre les piratages courants.

Lire cet article :

- Comment protéger les fichiers et répertoires WordPress avec .htaccess ?

- Comment réparer les logiciels malveillants wp-feed.php et wp-tmp.php dans WordPress ?

Merci d'avoir lu : SEO HELPER | NICOLA.TOP