Attacchi XSS su WordPress: come prevenirli

Attacchi XSS di WordPress o cross Site Scripting sono i meccanismi di hacking più comuni su Internet oggi. Prendono di mira i visitatori del tuo sito Web, desiderosi di rubare le loro informazioni. La parte peggiore Attacchi XSS è che per fare ciò, gli aggressori utilizzano le vulnerabilità nel tuo sito Web WordPress.

Attacchi XSS di WordPress o cross Site Scripting sono i meccanismi di hacking più comuni su Internet oggi. Prendono di mira i visitatori del tuo sito Web, desiderosi di rubare le loro informazioni. La parte peggiore Attacchi XSS è che per fare ciò, gli aggressori utilizzano le vulnerabilità nel tuo sito Web WordPress.

A prima vista, gli attacchi XSS non sembrano molto pericolosi, soprattutto se confrontati con altri attacchi come la forza bruta o l'iniezione SQL. L'attacco di scripting cross-site viene eseguito utilizzando JavaScript e JavaScript è strettamente controllato dal browser. Pertanto, deve avere un accesso molto limitato al resto del dispositivo della persona. Questo è vero, ma non significa che ci saranno meno pericoli. L'attacco WordPress XSS è un gateway per attacchi più distruttivi e dovrebbe essere considerato pericoloso di per sé.

Il contenuto dell'articolo:

- Cos'è un attacco XSS di WordPress

- Conseguenze di un attacco XSS in WordPress

- Come verificare se il tuo sito ha una vulnerabilità XSS di WordPress

- Cosa fare se un attacco di exploit XSS porta malware sul tuo sito

- Protezione XSS di WordPress: 5 modi per prevenire gli attacchi XSS

- Come funziona un attacco XSS di WordPress

- Tipi di attacchi che utilizzano il cross-site scripting

- riscontri

Cos'è un attacco XSS di WordPress

Un attacco di scripting cross-site, o WordPress XSS in breve, si verifica quando un utente malintenzionato inserisce codice JavaScript dannoso in un sito web. Quando un visitatore arriva su questo sito Web, il suo browser esegue il codice. Si presume che lo script dannoso provenga da una fonte attendibile, che in questo caso è un sito Web.

Gli attacchi XSS sono possibili perché il sito presenta una vulnerabilità di cross-site scripting. La vulnerabilità si verifica quando un sito Web utilizza input esterni nell'output che genera senza previa convalida.

Conseguenze di un attacco XSS in WordPress

Gli obiettivi principali degli attacchi XSS sono i visitatori del tuo sito web, o meglio le loro informazioni. Pertanto, se l'attacco XSS ha successo, lo script dannoso avrà accesso a tutte le informazioni sul browser del visitatore a cui ha accesso il tuo sito. Ciò include cookie, informazioni sulla sessione, ecc.

Molte cose possono andare storte in questa fase:

- L'hacker ottiene l'accesso ai dati personali del visitatore e può rilevare il suo account sul tuo sito. D'ora in poi, la situazione può degenerare rapidamente.

- Un hacker può impersonare un visitatore perché ha accesso ai suoi dati.

- Lo script dannoso può reindirizzare il visitatore a un altro sito Web o mostrare loro contenuti non correlati al sito originale che hanno visitato. Lo script dannoso può persino modificare il modo in cui la pagina viene visualizzata nel browser.

- In casi molto gravi, l'attaccante può attaccare il visitatore utilizzando l'ingegneria sociale come il phishing.

Per un sito Web, l'impatto di un attacco XSS su WordPress può variare. I siti Web WordPress possono incorrere in seri problemi quando memorizzano i dati personali degli utenti che possono essere rubati dagli hacker. Se l'utente in questione è un amministratore o qualcuno con privilegi sufficienti, un hacker può impersonarlo e compromettere completamente il sito web.

Come verificare se il tuo sito ha una vulnerabilità XSS di WordPress

Le vulnerabilità XSS esistono nel codice, nel codice principale di WordPress o nel codice di plugin e temi. A meno che tu non stia sviluppando codice nativo per il tuo sito Web, è improbabile che tu abbia a che fare direttamente con l'input dell'utente, quindi capire come renderlo sicuro è al di fuori delle tue competenze.

L'unico vero modo per verificare se il tuo sito Web WordPress è suscettibile agli attacchi XSS è utilizzare uno scanner come Cacciatore di XSSo utilizzare i servizi di un penetration tester.

Tuttavia, ciò non significa che non puoi proteggere i visitatori del tuo sito da potenziali vulnerabilità XSS sul tuo sito. L'installazione di un firewall WordPress previene gli attacchi e fa molto per proteggere i tuoi visitatori.

Inoltre, puoi tenere traccia dei plugin e dei temi installati. Se qualcuno di essi espone vulnerabilità XSS, assicurati di aggiornarlo il prima possibile.

Cosa fare se un attacco di exploit XSS porta malware sul tuo sito

I visitatori del sito sono apparentemente gli obiettivi di un attacco XSS, ma questo gruppo può includere anche gli amministratori del sito. Se il tuo sito Web presenta una vulnerabilità di cross site scripting e l'account amministratore è stato compromesso, dovresti presumere che anche la sicurezza del tuo sito Web sia stata compromessa.

Oltre a rubare dati da individui, gli attacchi XSS vengono utilizzati anche per continuare altri attacchi come l'esecuzione di codice in modalità remota.

Quindi, anche se un attacco WordPress XSS non si trasforma immediatamente in malware, è meglio andare sul sicuro. Se il tuo sito contiene malware, eliminalo immediatamente.

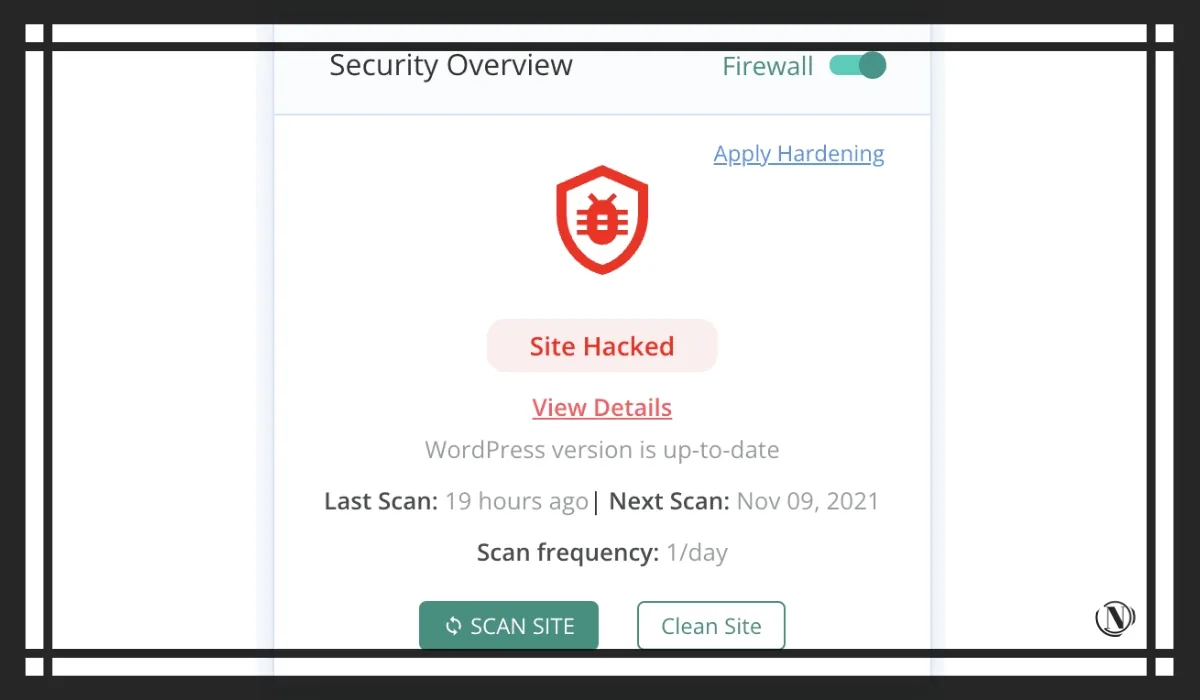

Scansiona il tuo sito web

L'unico modo per scoprire se il tuo sito contiene effettivamente malware è scansionarlo. Questo può essere fatto in diversi modi, ma non tutti sono ugualmente efficaci.

ti consiglio di prendere scansiona in profondità il tuo sito web con uno scanner di sicurezzaper trovare le più piccole tracce di malware sul tuo sito web o database. Questo è il modo migliore per determinare se il tuo sito contiene malware.

Protezione XSS di WordPress: 5 modi per prevenire gli attacchi XSS

Le vulnerabilità di scripting cross-site di WordPress si trovano nel codice e c'è poco che un amministratore di WordPress possa fare per correggere queste vulnerabilità. Tuttavia, ci sono sicuramente cose che puoi fare per proteggere i visitatori del tuo sito dagli attacchi XSS.

1. Installare un firewall per applicazioni Web

Firewall — la migliore difesa contro minacce in continua evoluzione. I firewall hanno regole speciali che cercano le richieste che possono contenere testo sospetto comunemente trovato negli attacchi XSS.

2. Aggiorna tutti i tuoi plugin e temi

Le vulnerabilità della sicurezza di WordPress vengono costantemente scoperte in plugin e temi. Gli sviluppatori responsabili rilasciano patch di sicurezza per loro in modo che i siti non siano a rischio. Non appena le patch sono disponibili, le persone che scoprono le vulnerabilità pubblicano notizie. Pertanto, i siti Web che non hanno aggiornato i propri plug-in e temi diventano un bersaglio per gli hacker.

3. Installa un buon plugin per la sicurezza di WordPress

Gli attacchi XSS sono davvero pericolosi per i proprietari di siti Web se l'utente di destinazione è un amministratore. XSS può essere utilizzato per ottenere le credenziali di accesso e quindi infettare un sito con malware. Un buon plug-in di sicurezza ti aiuterà a tenere traccia delle attività insolite degli utenti e una scansione giornaliera identificherà rapidamente qualsiasi malware.

4. Implementa la sicurezza di WordPress

Hardening WordPress è una serie di passaggi che puoi eseguire per rendere il tuo sito WordPress più sicuro in generale. Di questi, consiglio in particolare l'autenticazione a due fattori. Il più grande pericolo degli attacchi XSS è il furto di credenziali e identità, quindi l'autenticazione a due fattori è molto utile per impedire che le credenziali rubate vengano utilizzate per accedere al tuo sito. Anche altri passaggi di rafforzamento, come la disabilitazione di XML-RPC, sarebbero piacevoli da implementare.

5. Seguire la politica degli utenti con privilegi minimi

Se un account utente viene compromesso a causa di un attacco XSS, il potenziale danno che possono causare è limitato dalle loro autorizzazioni sul sito web.

Se sei uno sviluppatore di WordPress, disinfetta sempre l'input dell'utente. Il tuo sito web dovrebbe controllare ogni input alla ricerca di codice dannoso, soprattutto prima che venga visualizzato come output.

Come funziona un attacco XSS di WordPress

Gli attacchi XSS funzionano in due parti: iniezione e conseguenze.

Innanzitutto, un hacker inserisce JavaScript dannoso in un sito Web vulnerabile. Questo può essere fatto in diversi modi, di cui parleremo nella prossima sezione. Quindi, quando il visitatore arriva sul sito, il browser esegue il codice JavaScript dannoso perché lo considera parte del sito web.

La conseguenza di ciò è che l'hacker ora ha accesso a tutti i dati dei visitatori visibili sul sito web. Ciò può includere i cookie, le informazioni sulla sessione e le informazioni di accesso. Queste informazioni possono essere utilizzate per lanciare altri attacchi come il phishing o il furto di cookie.

Cosa c'entra questo con il tuo sito WordPress?

A questo punto, sembra che il problema risieda nel visitatore e nel suo browser. Tuttavia, questo non è esatto. Il browser non eseguirà codice dannoso a meno che non lo consideri parte di un sito Web attendibile. Se il visitatore è sul tuo sito, il sito attendibile appartiene a te.

L'attacco XSS funziona perché il sito web deve avere una vulnerabilità XSS. Ciò significa che dovrebbe accettare l'input dell'utente senza alcuna convalida o convalida dell'input. Solo allora un exploit XSS di WordPress consente a un utente malintenzionato di inserire facilmente JavaScript in un sito web.

Diamo un'occhiata a un esempio:

In un blog WordPress, l'amministratore vuole consentire ai lettori di lasciare commenti sotto gli articoli. L'amministratore installa un plugin per gestire i commenti specificati.

Quando un lettore vuole lasciare un commento, lo inserisce nella casella di testo fornita dal plugin. Chiunque può digitare il proprio commento e inviarlo al database del sito. Fin qui tutto bene.

Il problema arriva quando qualcuno non molto bravo digita un commento ma vi aggiunge uno script. L'input sarà qualcosa del tipo: “Questa ricetta per la torta è eccellente! ». I tag script contengono codice JavaScript dannoso e progettato per interagire con altri visitatori del sito web.

Il plugin non controlla i commenti per questi script, supponendo che siano di testo. E poi lo salva così com'è nel database. Questa è una vulnerabilità XSS.

Ora un altro visitatore visita la pagina del blog e il suo browser carica la pagina ei commenti. Il database del sito web ha salvato tutti i commenti e li invia al browser in modo che il nuovo visitatore possa vederli. Ma poiché c'è JavaScript in uno dei commenti, il browser pensa che questo pezzo di codice debba essere eseguito. E lo fa assumendo che il codice faccia parte di un sito web. Ma non lo è. Il sito Web ha pensato che il codice fosse testo e lo ha salvato come tale. Il browser vede lo script e lo esegue. Ecco come funziona un attacco XSS.

Se il plug-in controllasse i commenti alla ricerca di codice dannoso prima di salvarli nel database, il sito non avrebbe una vulnerabilità XSS. Il browser non riceverà il codice JavaScript ei dati del visitatore saranno al sicuro.

Tipi di attacchi che utilizzano il cross-site scripting

Gli attacchi di cross-site scripting sono classificati in base a dove il codice è archiviato ed eseguito. Esistono 3 tipi principali di attacchi: memorizzati o persistenti, riflessi e DOM. Tuttavia, non si escludono a vicenda. Gli attacchi XSS possono essere una combinazione di questi tipi. Tuttavia, è utile comprendere questi tipi e vedere come si intersecano tra loro.

XSS salvato:

Nell'esempio di commento della sezione precedente, il commento è stato inviato al database del sito Web e archiviato lì. Quindi, quando il visitatore arriva, viene inviato al suo browser. Poiché il codice è memorizzato nel database, verrà inviato a tutti i visitatori. Ecco perché si chiama XSS memorizzato o persistente.

XSS riflesso:

Gli attacchi XSS riflessi sono un po' complicati da capire perché coinvolgono il visitatore che invia codice dannoso al sito web, anche se inconsapevolmente. L'attaccante invia un collegamento al tuo sito ai tuoi visitatori, di solito tramite e-mail o attraverso un sito Web neutrale. Tuttavia, il collegamento contiene codice dannoso, quindi quando un visitatore fa clic su di esso, invia quel codice al tuo sito.

Se il tuo sito Web presenta una vulnerabilità XSS, significa che il tuo sito Web non sta convalidando l'input dell'utente per codice dannoso. Pertanto, quando il tuo sito web invia una risposta al browser del visitatore, include anche codice dannoso. Il browser del visitatore ora pensa che il codice faccia parte del tuo sito e lo esegue. Pertanto, l'attaccante ottiene l'accesso alle informazioni sul visitatore.

In entrambi gli attacchi XSS salvati e riflessi, un sito Web è coinvolto nell'attacco. Il codice dannoso colpisce effettivamente il server Web o il database e viene rispedito al visitatore. L'unica differenza è se l'attaccante lo invia al sito o al visitatore stesso.

XSS basato su DOM:

Nel caso di XSS basato su DOM, non viene inviato alcun codice al sito web. Il codice dannoso può essere inviato al visitatore, come in un attacco XSS riflesso, ma invece di essere inviato al sito, viene eseguito direttamente dal browser. Potrebbe non sembrare affatto una vulnerabilità sul sito Web, ma lo è. Lo script dannoso non viene inviato al sito, ma rimane nel browser del visitatore. Il browser del visitatore invia una richiesta al server del sito. La risposta del server utilizza l'input dell'utente già presente nel browser. Che in questo caso è un codice dannoso.

Detto questo, i tipi di attacchi XSS non dovrebbero preoccuparti, perché non c'è molto che puoi fare per correggere le vulnerabilità di cross-site scripting. Non c'è modo di testare plugin e temi per vedere se hanno queste vulnerabilità prima che vengano scoperte. Tuttavia, non appena vengono scoperti, dovresti aggiornarli immediatamente.

Puoi proteggere i visitatori del tuo sito web dagli attacchi cross-site installando un firewall. Questa è l'unica vera protezione contro il codice dannoso.

riscontri

L'attacco XSS di WordPress è molto comune e prende di mira i visitatori del sito Web per rubare dati. In qualità di amministratore responsabile del sito Web, desideri proteggere i tuoi visitatori da eventuali danni. L'installazione di un firewall WordPress ti aiuterà in questo.

Domande frequenti

WordPress è vulnerabile a XSS?

Sì, WordPress è vulnerabile agli attacchi XSS. Oltre a plugin e temi, sono state trovate molte vulnerabilità XSS nei file core di WordPress. Gli sviluppatori responsabili risolvono rapidamente queste vulnerabilità XSS di WordPress e aggiornano il loro software in modo che non possa essere sfruttato dagli hacker.

Che cosa significa cross-site scripting?

Cross-site scripting (XSS) è un attacco informatico che utilizza script dannosi nel browser Web per dirottare i cookie di sessione del browser e rubare dati altamente sensibili. Se utilizzato in modo efficace, il cross-site scripting può rubare password e informazioni finanziarie. Gli hack XSS di WordPress sono molto difficili da proteggere a meno che non si utilizzi un potente firewall.

Come prevenire XSS in WordPress?

Il modo più semplice per proteggersi dagli attacchi XSS in WordPress è installare un firewall in grado di bloccare efficacemente il traffico dannoso. Per WordPress, ti consigliamo anche di proteggere il tuo sito dagli hack comuni.

Leggendo questo articolo:

- Come proteggere i file e le directory di WordPress con .htaccess?

- Come riparare il malware wp-feed.php e wp-tmp.php in WordPress?

Grazie per aver letto: AIUTO SEO | NICOLA.TOP