WordPress'e XSS saldırıları: nasıl önlenir

WordPress XSS Saldırıları veya siteler arası komut dosyası çalıştırma günümüzde internetteki en yaygın hackleme mekanizmalarıdır. Bilgilerini çalmak isteyen web sitenizin ziyaretçilerini hedefliyorlar. En kötü yanı XSS saldırıları Saldırganların bunu yapmak için WordPress web sitenizdeki güvenlik açıklarını kullanmasıdır.

WordPress XSS Saldırıları veya siteler arası komut dosyası çalıştırma günümüzde internetteki en yaygın hackleme mekanizmalarıdır. Bilgilerini çalmak isteyen web sitenizin ziyaretçilerini hedefliyorlar. En kötü yanı XSS saldırıları Saldırganların bunu yapmak için WordPress web sitenizdeki güvenlik açıklarını kullanmasıdır.

İlk bakışta, XSS saldırıları, özellikle kaba kuvvet veya SQL enjeksiyonu gibi diğer saldırılarla karşılaştırıldığında çok tehlikeli görünmüyor. Siteler arası komut dosyası çalıştırma saldırısı, JavaScript kullanılarak gerçekleştirilir ve JavaScript, tarayıcı tarafından sıkı bir şekilde kontrol edilir. Bu nedenle, kişinin cihazının geri kalanına çok sınırlı erişime sahip olmalıdır. Bu doğrudur, ancak daha az tehlike olacağı anlamına gelmez. WordPress XSS saldırısı, daha yıkıcı saldırılara açılan bir kapıdır ve kendi başına tehlikeli kabul edilmelidir.

Makalenin içeriği:

- WordPress XSS Saldırısı Nedir?

- WordPress'te bir XSS saldırısının sonuçları

- Sitenizde WordPress XSS Güvenlik Açığı Olup Olmadığını Nasıl Kontrol Edebilirsiniz?

- Bir XSS istismar saldırısı sitenize kötü amaçlı yazılım getirirse ne yapmalısınız?

- WordPress XSS Koruması: XSS Saldırılarını Önlemenin 5 Yolu

- WordPress XSS saldırısı nasıl çalışır?

- Siteler arası komut dizisi kullanan saldırı türleri

- bulgular

WordPress XSS Saldırısı Nedir?

Siteler arası komut dosyası çalıştırma saldırısı veya kısaca WordPress XSS, bir saldırganın bir web sitesine kötü amaçlı JavaScript kodu enjekte etmesidir. Bir ziyaretçi bu web sitesine geldiğinde, tarayıcıları kodu çalıştırır. Kötü amaçlı komut dosyasının, bu durumda bir web sitesi olan güvenilir bir kaynaktan geldiği varsayılır.

Sitede siteler arası komut dosyası çalıştırma güvenlik açığı olduğu için XSS saldırıları mümkündür. Güvenlik açığı, bir web sitesinin önceden doğrulama yapmadan ürettiği çıktıda harici girdiler kullanmasıdır.

WordPress'te bir XSS saldırısının sonuçları

XSS saldırılarının ana hedefi, web sitenizin ziyaretçileri veya daha doğrusu onların bilgileridir. Bu nedenle, XSS saldırısı başarılı olursa, kötü amaçlı komut dosyası, sitenizin erişim sağladığı ziyaretçinin tarayıcısı hakkındaki tüm bilgilere erişebilecektir. Buna çerezler, oturum bilgileri vb. dahildir.

Bu aşamada çok şey ters gidebilir:

- Bilgisayar korsanı, ziyaretçinin kişisel verilerine erişim elde eder ve sitenizdeki hesabını ele geçirebilir. Şu andan itibaren durum hızla tırmanabilir.

- Bir bilgisayar korsanı, verilerine erişimi olduğu için bir ziyaretçinin kimliğine bürünebilir.

- Kötü amaçlı komut dosyası, ziyaretçiyi başka bir web sitesine yönlendirebilir veya onlara ziyaret ettikleri orijinal siteyle ilgili olmayan içerik gösterebilir. Kötü amaçlı komut dosyası, sayfanın tarayıcıda görüntülenme şeklini bile değiştirebilir.

- Çok ciddi durumlarda, saldırgan, kimlik avı gibi sosyal mühendislik kullanarak ziyaretçiye saldırabilir.

Bir web sitesi için, bir XSS saldırısının WordPress üzerindeki etkisi değişebilir. WordPress web siteleri, kullanıcıların bilgisayar korsanları tarafından çalınabilecek kişisel verilerini depoladıklarında ciddi sorunlarla karşılaşabilir. Söz konusu kullanıcı bir yönetici veya yeterli ayrıcalıklara sahip biriyse, bir bilgisayar korsanı onları taklit edebilir ve web sitesini tamamen tehlikeye atabilir.

Sitenizde WordPress XSS Güvenlik Açığı Olup Olmadığını Nasıl Kontrol Edebilirsiniz?

Kodda, temel WordPress kodunda veya eklentilerin ve temaların kodunda XSS güvenlik açıkları bulunur. Web siteniz için yerel kod geliştirmediğiniz sürece, doğrudan kullanıcı girişiyle ilgilenmeniz pek olası değildir ve bu nedenle onu nasıl güvenli hale getireceğinizi bulmak sizin ilgi alanınız dışındadır.

WordPress web sitenizin XSS saldırılarına açık olup olmadığını kontrol etmenin tek gerçek yolu, aşağıdaki gibi bir tarayıcı kullanmaktır: XSS Avcısıveya bir penetrasyon test cihazının hizmetlerini kullanın.

Ancak bu, site ziyaretçilerinizi sitenizdeki olası XSS güvenlik açıklarından koruyamayacağınız anlamına gelmez. Bir WordPress güvenlik duvarı kurmak, saldırıları önler ve ziyaretçilerinizi korumada uzun bir yol kat eder.

Ayrıca kurulu eklentileri ve temaları da takip edebilirsiniz. Bunlardan herhangi biri XSS güvenlik açıklarını ortaya çıkarırsa, bunları mümkün olan en kısa sürede güncellediğinizden emin olun.

Bir XSS istismar saldırısı sitenize kötü amaçlı yazılım getirirse ne yapmalısınız?

Site ziyaretçileri görünüşte bir XSS saldırısının hedefidir, ancak bu grup site yöneticilerini de içerebilir. Web sitenizde siteler arası komut dosyası çalıştırma güvenlik açığı varsa ve yönetici hesabının güvenliği ihlal edilmişse, web sitenizin güvenliğinin de tehlikeye atıldığını varsaymalısınız.

Kişilerden veri çalmanın yanı sıra, XSS saldırıları, uzaktan kod yürütme gibi diğer saldırıları sürdürmek için de kullanılır.

Bu nedenle, bir WordPress XSS saldırısı hemen kötü amaçlı yazılıma dönüşmese de, en iyisi güvenli oynamaktır. Sitenizde kötü amaçlı yazılım varsa, ondan hemen kurtulun.

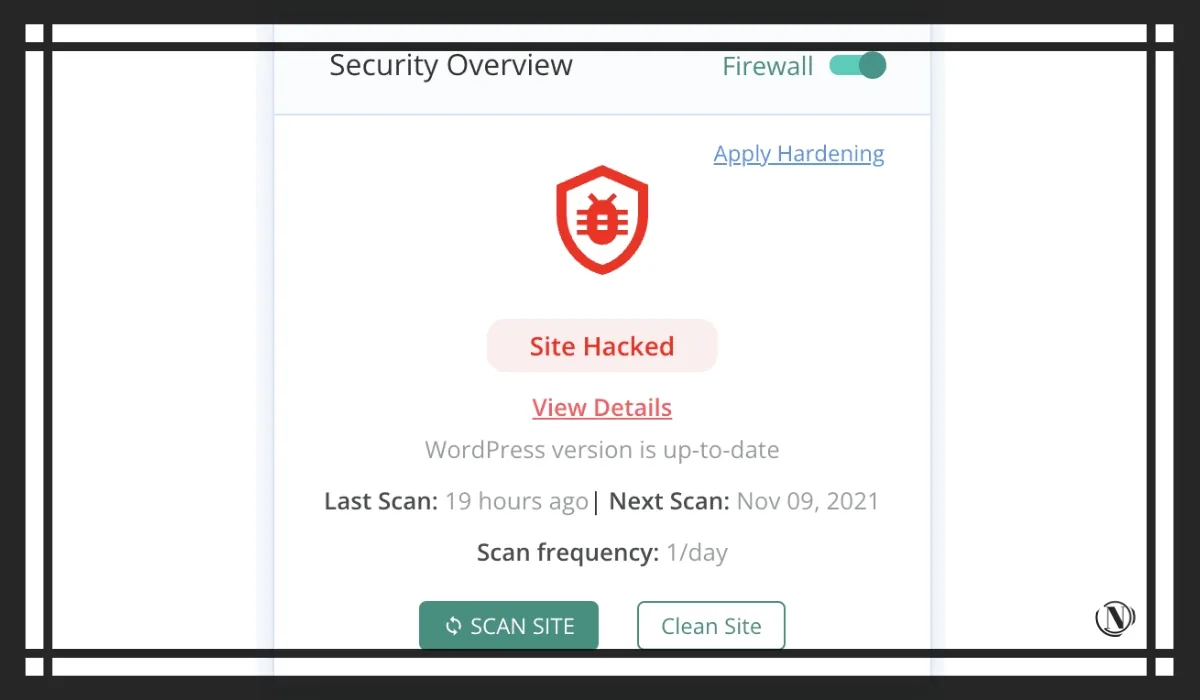

web sitenizi tarayın

Sitenizde gerçekten kötü amaçlı yazılım olup olmadığını öğrenmenin tek yolu onu taramak. Bu birkaç şekilde yapılabilir, ancak hepsi eşit derecede etkili değildir.

almanızı tavsiye ederim web sitenizi bir güvenlik tarayıcısıyla derinlemesine tarayınweb sitenizdeki veya veritabanınızdaki en küçük kötü amaçlı yazılım izlerini bulmak için. Bu, sitenizde kötü amaçlı yazılım olup olmadığını belirlemenin nihai yoludur.

WordPress XSS Koruması: XSS Saldırılarını Önlemenin 5 Yolu

Kodda WordPress siteler arası komut dosyası çalıştırma güvenlik açıkları bulunur ve bir WordPress yöneticisinin bu güvenlik açıklarını düzeltmek için yapabileceği çok az şey vardır. Ancak, site ziyaretçilerinizi XSS saldırılarından korumak için yapabileceğiniz şeyler kesinlikle vardır.

1. Bir web uygulaması güvenlik duvarı kurun

Güvenlik duvarları — sürekli değişen tehditlere karşı en iyi savunma. Güvenlik duvarlarının, genellikle XSS saldırılarında bulunan şüpheli metinleri içerebilecek istekleri arayan özel kuralları vardır.

2. Tüm eklentilerinizi ve temalarınızı güncelleyin

WordPress güvenlik açıkları, eklentilerde ve temalarda sürekli olarak keşfedilmektedir. Sorumlu geliştiriciler, sitelerin risk altında olmaması için güvenlik yamaları yayınlar. Yamalar çıkar çıkmaz, güvenlik açıklarını keşfeden kişiler haber yayınlar. Bu nedenle eklentilerini ve temalarını güncellememiş web siteleri bilgisayar korsanlarının hedefi haline gelir.

3. İyi Bir WordPress Güvenlik Eklentisi Kurun

Hedef kullanıcı bir yönetici ise, XSS saldırıları web sitesi sahipleri için gerçekten tehlikelidir. XSS, oturum açma kimlik bilgilerini almak ve ardından bir siteye kötü amaçlı yazılım bulaştırmak için kullanılabilir. İyi bir güvenlik eklentisi, olağandışı kullanıcı etkinliğini izlemenize yardımcı olur ve günlük tarama, kötü amaçlı yazılımları hızlı bir şekilde tespit eder.

4. WordPress Güvenliğini Uygulayın

Sertleştirme WordPress, WordPress sitenizi genel olarak daha güvenli hale getirmek için atabileceğiniz bir dizi adımdır. Bunlardan özellikle iki faktörlü kimlik doğrulamayı öneriyorum. XSS saldırılarının en büyük tehlikesi, kimlik bilgileri ve kimlik hırsızlığıdır, bu nedenle iki faktörlü kimlik doğrulama, çalınan kimlik bilgilerinin sitenize erişmek için kullanılmasını önlemede uzun bir yol kat eder. XML-RPC'yi devre dışı bırakmak gibi diğer sağlamlaştırma adımlarını da uygulamak güzel olurdu.

5. En Az Ayrıcalıklı Kullanıcılar Politikasını İzleyin

Bir kullanıcı hesabı bir XSS saldırısı nedeniyle ele geçirilirse, verebilecekleri potansiyel zarar web sitesindeki izinleri ile sınırlıdır.

Bir WordPress geliştiricisiyseniz, kullanıcı girişini her zaman sterilize edin. Web siteniz, özellikle çıktı olarak gösterilmeden önce, her girişi kötü amaçlı kod açısından kontrol etmelidir.

WordPress XSS saldırısı nasıl çalışır?

XSS saldırıları iki kısımda çalışır: enjeksiyon ve sonuçlar.

İlk olarak, bir bilgisayar korsanı savunmasız bir web sitesine kötü amaçlı JavaScript enjekte eder. Bu, bir sonraki bölümde tartışacağımız çeşitli şekillerde yapılabilir. Ardından, ziyaretçi siteye geldiğinde, tarayıcı kötü amaçlı JavaScript'i çalıştırır çünkü onu web sitesinin bir parçası olarak görür.

Bunun sonucu olarak, bilgisayar korsanı artık web sitesi tarafından görülebilen tüm ziyaretçi verilerine erişebilir. Bu, çerezlerini, oturum bilgilerini ve giriş bilgilerini içerebilir. Bu bilgiler, kimlik avı veya çerez hırsızlığı gibi diğer saldırıları başlatmak için kullanılabilir.

Bunun WordPress sitenizle ne ilgisi var?

Bu noktada, sorunun ziyaretçi ve tarayıcısında olduğu görülüyor. Ancak bu doğru değil. Tarayıcı, güvenilir bir web sitesinin parçası olarak görmediği sürece kötü amaçlı kod yürütmez. Ziyaretçi sitenizdeyse güvenilir site size aittir.

XSS saldırısı işe yarar çünkü web sitesinde bir XSS güvenlik açığı olması gerekir. Bu, herhangi bir giriş doğrulaması veya doğrulaması olmadan kullanıcı girişini kabul etmesi gerektiği anlamına gelir. Ancak o zaman bir WordPress XSS istismarı, bir saldırganın bir web sitesine kolayca JavaScript enjekte etmesine izin verir.

Bir örneğe bakalım:

Bir WordPress blogunda yönetici, okuyucuların makaleler altında yorum bırakmasına izin vermek ister. Yönetici, belirtilen yorumları yönetmek için bir eklenti yükler.

Bir okuyucu yorum bırakmak istediğinde, bunu eklenti tarafından sağlanan metin kutusuna girer. Herkes yorumunu yazıp sitenin veritabanına gönderebilir. Çok uzak çok iyi.

Sorun, çok iyi olmayan biri bir yorum yazıp buna bir komut dosyası eklediğinde ortaya çıkar. Girdi şöyle bir şey olacaktır: “Bu pasta tarifi mükemmel! » . Komut dosyası etiketleri, kötü niyetli ve diğer web sitesi ziyaretçileriyle etkileşim kurmak için tasarlanmış JavaScript kodunu içerir.

Eklenti, metin olduklarını varsayarak bu komut dosyaları için yorumları kontrol etmez. Ve sonra veritabanında olduğu gibi kaydeder. Bu bir XSS güvenlik açığıdır.

Şimdi başka bir ziyaretçi blog sayfasını ziyaret ediyor ve tarayıcıları sayfayı ve yorumları yüklüyor. Web sitesinin veri tabanı tüm yorumları kaydetti ve yeni ziyaretçinin görebilmesi için tarayıcıya gönderdi. Ancak yorumlardan birinde JavaScript olduğu için tarayıcı bu kod parçasının çalıştırılması gerektiğini düşünüyor. Ve bunu, kodun bir web sitesinin parçası olduğunu varsayarak yapar. Ama değil. Web sitesi, kodun metin olduğunu düşündü ve bu şekilde kaydetti. Tarayıcı betiği görür ve yürütür. Bir XSS saldırısı bu şekilde çalışır.

Eklenti, veritabanına kaydetmeden önce yorumları kötü amaçlı kod açısından kontrol ettiyse, sitede bir XSS güvenlik açığı olmayacaktır. Tarayıcı, JavaScript kodunu almayacak ve ziyaretçinin verileri güvende olacaktır.

Siteler arası komut dizisi kullanan saldırı türleri

Siteler arası betik çalıştırma saldırıları, kodun depolandığı ve yürütüldüğü yere göre sınıflandırılır. 3 ana saldırı türü vardır: saklanan veya kalıcı, yansıtılan ve DOM. Ancak, birbirini dışlayan değillerdir. XSS saldırıları bu türlerin bir kombinasyonu olabilir. Ancak bu türleri anlamak ve birbirleriyle nasıl kesiştiklerini görmekte fayda var.

Kaydedilmiş XSS:

Önceki bölümdeki yorum örneğinde, yorum web sitesinin veri tabanına gönderilmiş ve orada saklanmıştır. Daha sonra ziyaretçi geldiğinde tarayıcısına gönderilir. Kod veri tabanında saklandığı için tüm ziyaretçilere gönderilecektir. Bu nedenle depolanmış veya kalıcı XSS olarak adlandırılır.

Yansıyan XSS:

Yansıtılmış XSS saldırıları, ziyaretçinin farkında olmadan da olsa web sitesine kötü amaçlı kod göndermesini içerdiğinden anlaşılması biraz zordur. Saldırgan, genellikle e-posta veya tarafsız bir web sitesi aracılığıyla ziyaretçilerinize sitenize bir bağlantı gönderir. Ancak bağlantı kötü amaçlı kod içerir, bu nedenle bir ziyaretçi bağlantıya tıkladığında o kodu sitenize gönderir.

Web sitenizde bir XSS güvenlik açığı varsa bu, web sitenizin kullanıcı girişini kötü amaçlı kod için doğrulamadığı anlamına gelir. Bu nedenle, web siteniz ziyaretçinin tarayıcısına bir yanıt gönderdiğinde, kötü amaçlı kod da içerir. Ziyaretçinin tarayıcısı artık kodun sitenizin bir parçası olduğunu düşünür ve çalıştırır. Böylece saldırgan, ziyaretçi hakkındaki bilgilere erişim elde eder.

Hem kaydedilen hem de yansıtılan XSS saldırılarında, saldırıya bir web sitesi dahil olur. Kötü amaçlı kod aslında web sunucusuna veya veritabanına ulaşır ve ziyaretçiye geri gönderilir. Tek fark, saldırganın bunu siteye mi yoksa ziyaretçinin kendisine mi gönderdiğidir.

DOM tabanlı XSS:

DOM tabanlı XSS söz konusu olduğunda, web sitesine hiçbir kod gönderilmez. Yansıtılmış bir XSS saldırısında olduğu gibi ziyaretçiye kötü amaçlı kod gönderilebilir, ancak siteye gönderilmek yerine doğrudan tarayıcı tarafından yürütülür. Web sitesinde hiç bir güvenlik açığı gibi görünmeyebilir, ama öyle. Kötü amaçlı komut dosyası siteye gönderilmez, ancak ziyaretçinin tarayıcısında kalır. Ziyaretçinin tarayıcısı, sitenin sunucusuna bir istek gönderir. Sunucu yanıtı, zaten tarayıcıda bulunan kullanıcı girişini kullanır. Hangisi bu durumda kötü amaçlı koddur.

Bununla birlikte, XSS saldırılarının türleri sizi endişelendirmemelidir çünkü siteler arası komut dosyası çalıştırma güvenlik açıklarını düzeltmek için yapabileceğiniz fazla bir şey yoktur. Eklentileri ve temaları keşfedilmeden önce bu güvenlik açıklarına sahip olup olmadıklarını test etmenin bir yolu yoktur. Ancak, keşfedilir keşfedilmez hemen güncellemelisiniz.

Bir güvenlik duvarı kurarak web sitenizin ziyaretçilerini siteler arası saldırılardan koruyabilirsiniz. Bu, kötü amaçlı koda karşı tek gerçek korumadır.

bulgular

WordPress XSS saldırısı çok yaygındır ve veri çalmak için web sitesi ziyaretçilerini hedefler. Sorumlu bir web sitesi yöneticisi olarak, ziyaretçilerinizi zarar görmekten korumak istersiniz. Bir WordPress güvenlik duvarı kurmak bu konuda size yardımcı olacaktır.

Sıkça Sorulan Sorular

WordPress, XSS'ye Karşı Savunmasız mı?

Evet, WordPress XSS saldırılarına karşı savunmasızdır. Eklentilere ve temalara ek olarak, temel WordPress dosyalarında birçok XSS güvenlik açığı bulundu. Sorumlu geliştiriciler, bu WordPress XSS güvenlik açıklarını hızlı bir şekilde düzeltir ve yazılımlarını bilgisayar korsanları tarafından istismar edilemeyecek şekilde günceller.

Siteler arası betik çalıştırma ne anlama geliyor?

Siteler Arası Komut Dosyası Çalıştırma (XSS) tarayıcı oturum çerezlerini ele geçirmek ve yüksek düzeyde hassas verileri çalmak için web tarayıcınızdaki kötü amaçlı komut dosyalarını kullanan bir siber saldırıdır. Etkili bir şekilde kullanıldığında, siteler arası komut dosyası çalıştırma, parolaları ve finansal bilgileri çalabilir. Güçlü bir güvenlik duvarı kullanmadığınız sürece WordPress XSS saldırılarını korumak çok zordur.

WordPress'te XSS nasıl önlenir?

WordPress'te XSS saldırılarına karşı korunmanın en kolay yolu, kötü amaçlı trafiği etkili bir şekilde engelleyebilecek bir güvenlik duvarı kurmaktır. WordPress için sitenizi yaygın saldırılardan korumanızı da öneririz.

Bu makaleyi okumak:

- .htaccess ile WordPress dosyaları ve dizinleri nasıl korunur?

- WordPress'te wp-feed.php ve wp-tmp.php kötü amaçlı yazılımı nasıl düzeltilir?

Okuduğunuz için teşekkürler: SEO YARDIMI | NICOLA.ÜST