WordPress-тегі XSS шабуылдары: оларды қалай болдырмауға болады

WordPress XSS шабуылдары немесе сайттар арасындағы сценарий жазу бүгінгі күні Интернеттегі ең көп таралған бұзу механизмдері болып табылады. Олар сіздің ақпаратыңызды ұрлағысы келетін веб-сайтқа кірушілерге бағытталған. Ең нашар бөлігі XSS шабуылдары Бұл үшін шабуылдаушылар WordPress веб-сайтындағы осалдықтарды пайдаланады.

WordPress XSS шабуылдары немесе сайттар арасындағы сценарий жазу бүгінгі күні Интернеттегі ең көп таралған бұзу механизмдері болып табылады. Олар сіздің ақпаратыңызды ұрлағысы келетін веб-сайтқа кірушілерге бағытталған. Ең нашар бөлігі XSS шабуылдары Бұл үшін шабуылдаушылар WordPress веб-сайтындағы осалдықтарды пайдаланады.

Бір қарағанда, XSS шабуылдары аса қауіпті емес болып көрінеді, әсіресе дөрекі күш немесе SQL инъекциясы сияқты басқа шабуылдармен салыстырғанда. Сайтаралық скрипттік шабуыл JavaScript көмегімен жүзеге асырылады, ал JavaScript браузермен қатаң бақыланады. Осылайша, ол адамның құрылғысының қалған бөлігіне өте шектеулі қол жеткізуі керек. Бұл дұрыс, бірақ бұл қауіп аз болады дегенді білдірмейді. WordPress XSS шабуылы неғұрлым жойқын шабуылдарға арналған шлюз болып табылады және оны өз бетінше қауіпті деп санауға болады.

Мақаланың мазмұны:

- WordPress XSS шабуылы дегеніміз не

- WordPress-тегі XSS шабуылының салдары

- Сіздің сайтыңызда WordPress XSS осалдығы бар-жоғын қалай тексеруге болады

- XSS эксплойт шабуылы сайтыңызға зиянды бағдарлама әкелсе не істеу керек

- WordPress XSS қорғанысы: XSS шабуылдарын болдырмаудың 5 жолы

- WordPress XSS шабуылы қалай жұмыс істейді

- Сайтаралық сценарийді қолданатын шабуыл түрлері

- тұжырымдар

WordPress XSS шабуылы дегеніміз не

Сайтаралық сценарийлер шабуылы немесе қысқаша WordPress XSS – шабуылдаушы веб-сайтқа зиянды JavaScript кодын енгізеді. Келуші осы веб-сайтқа кіргенде, олардың браузері кодты орындайды. Зиянды сценарий сенімді дереккөзден алынған деп есептеледі, бұл жағдайда бұл веб-сайт болып табылады.

XSS шабуылдары мүмкін, себебі сайтта кросс-сайт сценарийінің осалдығы бар. Веб-сайттың алдын ала тексерусіз жасаған шығысында сыртқы кірістерді пайдалану осалдығы болып табылады.

WordPress-тегі XSS шабуылының салдары

XSS шабуылдарының негізгі мақсаттары - сіздің веб-сайтқа кірушілер, дәлірек айтқанда, олардың ақпараты. Сондықтан, егер XSS шабуылы сәтті болса, зиянды сценарий сіздің сайтқа кіру рұқсаты бар келушінің браузері туралы барлық ақпаратқа қол жеткізе алады. Бұған cookie файлдары, сеанс ақпараты және т.б. кіреді.

Бұл кезеңде көп нәрсе дұрыс емес болуы мүмкін:

- Хакер келушінің жеке деректеріне қол жеткізе алады және сіздің сайтыңыздағы оның тіркелгісін басып ала алады. Бұдан былай жағдай тез ушығуы мүмкін.

- Хакер келушінің кейпін көрсете алады, себебі ол оның деректеріне қол жеткізе алады.

- Зиянды сценарий келушіні басқа веб-сайтқа қайта бағыттауы немесе олар кірген бастапқы сайтқа қатысы жоқ мазмұнды көрсетуі мүмкін. Зиянды сценарий тіпті браузерде беттің көрсетілу жолын өзгерте алады.

- Өте ауыр жағдайларда шабуылдаушы фишинг сияқты әлеуметтік инженерияны пайдаланып келушіге шабуыл жасай алады.

Веб-сайт үшін XSS шабуылының WordPress-ке әсері әртүрлі болуы мүмкін. WordPress веб-сайттары хакерлер ұрлауы мүмкін пайдаланушылардың жеке деректерін сақтаған кезде күрделі мәселелерге тап болуы мүмкін. Егер қарастырылып отырған пайдаланушы әкімші немесе жеткілікті артықшылықтарға ие біреу болса, хакер олардың кейпіне еніп, веб-сайтты толығымен бұза алады.

Сіздің сайтыңызда WordPress XSS осалдығы бар-жоғын қалай тексеруге болады

XSS осалдықтары кодта - негізгі WordPress кодында немесе плагиндер мен тақырыптар кодында бар. Веб-сайтыңыз үшін жергілікті кодты әзірлемесеңіз, пайдаланушы енгізуімен тікелей айналысуыңыз екіталай, сондықтан оны қалай қауіпсіз ету керектігін анықтау сіздің құзырыңыздан тыс.

Сіздің WordPress веб-сайтыңыздың XSS шабуылдарына сезімтал екенін тексерудің жалғыз нақты жолы - сканерді пайдалану XSS Hunter, немесе ену сынақ құралының қызметтерін пайдаланыңыз.

Дегенмен, бұл сіздің сайтқа кірушілерді сайтыңыздағы ықтимал XSS осалдықтарынан қорғай алмайтыныңызды білдірмейді. WordPress брандмауэрін орнату шабуылдардың алдын алады және келушілерді қорғауда ұзақ жол жүреді.

Сонымен қатар, сіз орнатылған плагиндер мен тақырыптарды қадағалай аласыз. Егер олардың кез келгені XSS осалдықтарын ашса, оларды мүмкіндігінше тезірек жаңартуды ұмытпаңыз.

XSS эксплойт шабуылы сайтыңызға зиянды бағдарлама әкелсе не істеу керек

Сайтқа кірушілер XSS шабуылының нысанасы болып табылады, бірақ бұл топқа сайт әкімшілері де кіруі мүмкін. Егер сіздің веб-сайтыңызда сайттар арасындағы сценарийлердің осалдығы болса және әкімші тіркелгісі бұзылған болса, веб-сайтыңыздың қауіпсіздігі де бұзылған деп болжауыңыз керек.

Жеке тұлғалардан деректерді ұрлаумен қатар, XSS шабуылдары кодты қашықтан орындау сияқты басқа шабуылдарды жалғастыру үшін де қолданылады.

Сондықтан WordPress XSS шабуылы бірден зиянды бағдарламаға айналмаса да, оны қауіпсіз ойнаған дұрыс. Егер сіздің сайтыңызда зиянды бағдарлама болса, оны дереу жойыңыз.

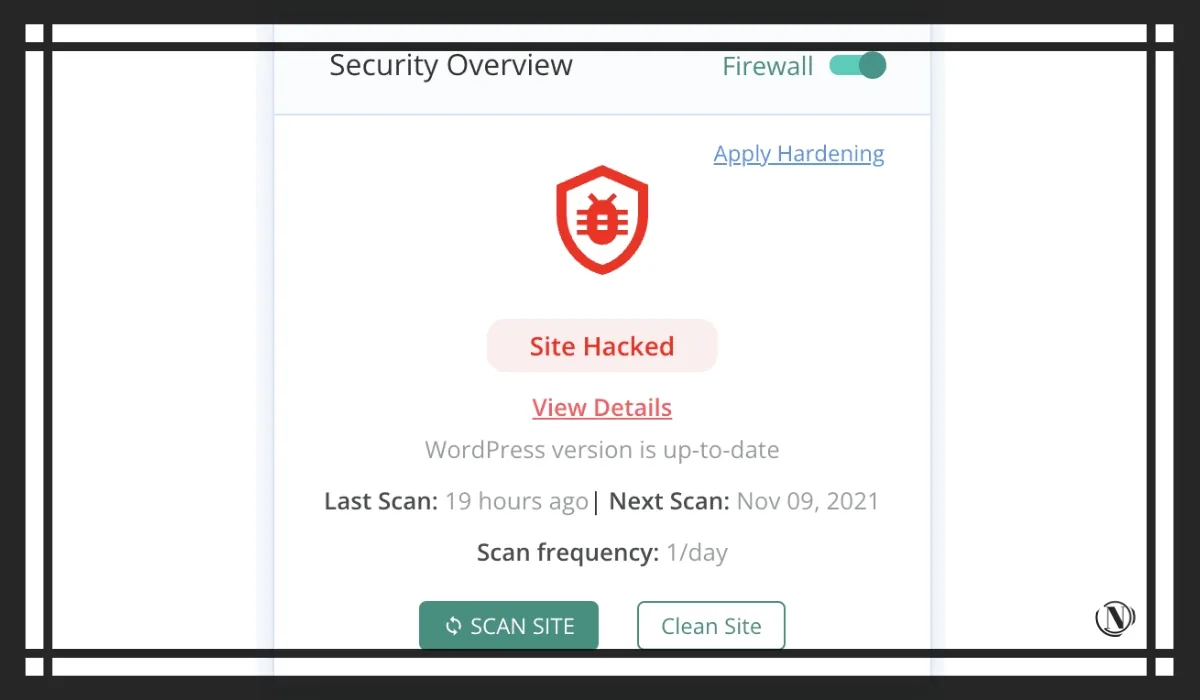

Веб-сайтыңызды сканерлеңіз

Сіздің сайтыңызда зиянды бағдарлама бар-жоғын білудің жалғыз жолы - оны сканерлеу. Мұны бірнеше жолмен жасауға болады, бірақ олардың барлығы бірдей тиімді емес.

Мен сізге алуға кеңес беремін қауіпсіздік сканерімен веб-сайтыңызды терең сканерлеңізвеб-сайтыңызда немесе дерекқорыңызда зиянды бағдарламаның ең кішкентай іздерін табу үшін. Бұл сіздің сайтыңызда зиянды бағдарлама бар-жоғын анықтаудың соңғы жолы.

WordPress XSS қорғанысы: XSS шабуылдарын болдырмаудың 5 жолы

WordPress сайтаралық сценарийінің осалдықтары кодта табылған және бұл осалдықтарды түзету үшін WordPress әкімшісінің жасай алатыны шамалы. Дегенмен, сайтқа келушілерді XSS шабуылдарынан қорғау үшін міндетті түрде жасай алатын нәрселер бар.

1. Веб қолданбасының брандмауэрін орнатыңыз

Брандмауэрлер — үнемі өзгеріп отыратын қауіптерге қарсы ең жақсы қорғаныс. Брандмауэрлерде XSS шабуылдарында жиі кездесетін күдікті мәтін болуы мүмкін сұрауларды іздейтін арнайы ережелер бар.

2. Барлық плагиндер мен тақырыптарды жаңартыңыз

WordPress қауіпсіздік осалдықтары плагиндер мен тақырыптарда үнемі табылып отырады. Жауапты әзірлеушілер сайттарға қауіп төндірмеу үшін олар үшін қауіпсіздік патчтарын шығарады. Патчтар қол жетімді болған кезде осалдықтарды анықтаған адамдар жаңалықтарды жариялайды. Сондықтан плагиндері мен тақырыптарын жаңартпаған веб-сайттар хакерлердің нысанасына айналады.

3. Жақсы WordPress қауіпсіздік плагинін орнатыңыз

Егер мақсатты пайдаланушы әкімші болса, XSS шабуылдары веб-сайт иелері үшін өте қауіпті. XSS кіру тіркелгі деректерін алу үшін, содан кейін сайтты зиянды бағдарламамен жұқтыру үшін пайдаланылуы мүмкін. Жақсы қауіпсіздік плагині әдеттен тыс пайдаланушы әрекетін қадағалауға көмектеседі және күнделікті сканерлеу кез келген зиянды бағдарламаны жылдам анықтайды.

4. WordPress қауіпсіздігін іске қосыңыз

WordPress-ті қатайту - бұл WordPress сайтыңызды жалпы қауіпсіз ету үшін жасай алатын қадамдар тізбегі. Олардың ішінде мен екі факторлы аутентификацияны ұсынамын. XSS шабуылдарының ең үлкен қаупі тіркелгі деректері мен жеке куәлікті ұрлау болып табылады, сондықтан екі факторлы аутентификация ұрланған тіркелгі деректерінің сіздің сайтыңызға кіру үшін пайдаланылуын болдырмайды. XML-RPC өшіру сияқты басқа қатайту қадамдарын іске асыру жақсы болар еді.

5. Ең аз артықшылықты пайдаланушылар саясатын орындаңыз

Егер пайдаланушы тіркелгісі XSS шабуылына байланысты бұзылса, олар келтіруі мүмкін ықтимал зиян олардың веб-сайттағы рұқсаттарымен шектеледі.

Егер сіз WordPress әзірлеушісі болсаңыз, әрқашан пайдаланушы енгізуін тазартыңыз. Сіздің веб-сайтыңыз әрбір кірісті зиянды кодтың бар-жоғын тексеруі керек, әсіресе ол шығыс ретінде көрсетілмес бұрын.

WordPress XSS шабуылы қалай жұмыс істейді

XSS шабуылдары екі бөлікте жұмыс істейді: инъекция және салдар.

Біріншіден, хакер осал веб-сайтқа зиянды JavaScript енгізеді. Мұны бірнеше жолмен жасауға болады, біз келесі бөлімде талқылаймыз. Содан кейін, кіруші сайтқа түскен кезде, браузер зиянды JavaScript-ті орындайды, себебі ол оны веб-сайттың бөлігі деп санайды.

Мұның салдары хакер енді веб-сайтқа көрінетін барлық келушілер деректеріне қол жеткізе алады. Бұл олардың cookie файлдарын, сеанс ақпаратын және кіру ақпаратын қамтуы мүмкін. Бұл ақпаратты фишинг немесе cookie файлдарын ұрлау сияқты басқа шабуылдарды бастау үшін пайдалануға болады.

Мұның сіздің WordPress сайтыңызға қандай қатысы бар?

Бұл кезде мәселе келуші мен оның браузерінде жатқан сияқты. Алайда бұл дәл емес. Браузер зиянды кодты сенімді веб-сайттың бөлігі деп санамайынша орындамайды. Егер кіруші сіздің сайтыңызда болса, сенімді сайт сізге тиесілі.

XSS шабуылы жұмыс істейді, себебі веб-сайтта XSS осалдығы болуы керек. Бұл оның пайдаланушы енгізуін кез келген енгізуді тексерусіз немесе тексерусіз қабылдау керек дегенді білдіреді. Сонда ғана WordPress XSS эксплоити шабуылдаушыға JavaScript-ті веб-сайтқа оңай енгізуге мүмкіндік береді.

Мысал қарастырайық:

WordPress блогында әкімші оқырмандарға мақалалар астында пікір қалдыруға рұқсат бергісі келеді. Әкімші көрсетілген түсініктемелерді басқару үшін плагинді орнатады.

Оқырман пікір қалдырғысы келгенде, оны плагин ұсынған мәтін жолағына енгізеді. Кез келген адам өз пікірін теріп, сайттың дерекқорына жібере алады. Әзірше бәрі жақсы.

Мәселе өте жақсы емес біреу түсініктеме жазғанда, бірақ оған сценарий қосқанда туындайды. Кіріс келесідей болады: «Бұл торт рецепті керемет! » . Сценарий тегтерінде зиянды және басқа веб-сайт келушілерімен әрекеттесу үшін жасалған JavaScript коды бар.

Плагин бұл сценарийлер үшін түсініктемелерді мәтін деп есептемейді. Содан кейін оны дерекқордағыдай сақтайды. Бұл XSS осалдығы.

Енді блог бетіне басқа кіруші кіреді және олардың браузері бет пен пікірлерді жүктейді. Веб-сайттың дерекқоры барлық пікірлерді сақтады және оларды жаңа келуші көре алатындай етіп браузерге жібереді. Бірақ түсініктемелердің бірінде JavaScript болғандықтан, браузер бұл код бөлігін орындау керек деп ойлайды. Және бұл кодты веб-сайттың бөлігі деп болжау арқылы жасайды. Бірақ ол олай емес. Веб-сайт кодты мәтін деп ойлап, оны осылай сақтады. Браузер сценарийді көреді және оны орындайды. XSS шабуылы осылай жұмыс істейді.

Егер плагин түсініктемелерді дерекқорға сақтамас бұрын зиянды кодты тексерсе, сайтта XSS осалдығы болмайды. Браузер JavaScript кодын алмайды және келушінің деректері қауіпсіз болады.

Сайтаралық сценарийді қолданатын шабуыл түрлері

Сайтаралық сценарийлер шабуылдары код сақталатын және орындалатын жерге қарай жіктеледі. Шабуылдың 3 негізгі түрі бар: сақталған немесе тұрақты, шағылысқан және DOM. Дегенмен, олар бір-бірін жоққа шығармайды. XSS шабуылдары осы түрлердің комбинациясы болуы мүмкін. Дегенмен, бұл түрлерді түсіну және олардың бір-бірімен қалай қиылысатынын көру пайдалы.

Сақталған XSS:

Алдыңғы бөлімдегі түсініктеме мысалында түсініктеме веб-сайттың дерекқорына жіберілді және сонда сақталады. Содан кейін, келуші келгенде, ол олардың браузеріне жіберіледі. Код дерекқорда сақталғандықтан, ол барлық келушілерге жіберіледі. Сондықтан ол сақталған немесе тұрақты XSS деп аталады.

Шағылысқан XSS:

Шағылысқан XSS шабуылдарын түсіну қиын, өйткені олар келушінің байқаусызда веб-сайтқа зиянды кодты жіберуін қамтиды. Шабуылдаушы сіздің сайтыңызға сілтемені әдетте электрондық пошта немесе бейтарап веб-сайт арқылы келушілеріңізге жібереді. Дегенмен, сілтеме зиянды кодты қамтиды, сондықтан кіруші оны басқанда, ол кодты сіздің сайтыңызға жібереді.

Егер сіздің веб-сайтыңызда XSS осалдығы болса, бұл сіздің веб-сайтыңыз зиянды код үшін пайдаланушы енгізуін тексермейтінін білдіреді. Сонымен, сіздің веб-сайтыңыз келушінің шолғышына жауап жібергенде, ол зиянды кодты да қамтиды. Енді келушінің браузері кодты сіздің сайтыңыздың бөлігі деп санайды және оны орындайды. Осылайша, шабуылдаушы келуші туралы ақпаратқа қол жеткізе алады.

Сақталған және көрсетілген XSS шабуылдарында веб-сайт шабуылға қатысады. Зиянды код шын мәнінде веб-серверге немесе дерекқорға түседі және келушіге қайта жіберіледі. Жалғыз айырмашылық - шабуылдаушы оны сайтқа жібереді ме, әлде келушінің өзі.

DOM негізіндегі XSS:

DOM негізіндегі XSS жағдайында веб-сайтқа ешқандай код жіберілмейді. Зиянды кодты XSS шабуылындағыдай келушіге жіберуге болады, бірақ ол сайтқа мүлде жіберілудің орнына браузер арқылы тікелей орындалады. Бұл веб-сайттағы осалдық сияқты көрінбеуі мүмкін, бірақ солай. Зиянды сценарий сайтқа жіберілмейді, бірақ келушінің браузерінде қалады. Келуші браузері сайт серверіне сұрау жібереді. Сервер жауабы браузерде бұрыннан бар пайдаланушы енгізуін пайдаланады. Бұл жағдайда зиянды код.

Айтуынша, XSS шабуылдарының түрлері сізді алаңдатпауы керек, өйткені сайтаралық сценарийлердің осалдықтарын түзету үшін көп нәрсе істей алмайсыз. Плагиндер мен тақырыптар ашылғанға дейін оларда осалдықтардың бар-жоғын тексеруге мүмкіндік жоқ. Дегенмен, олар табылған бойда оларды дереу жаңарту керек.

Брандмауэр орнату арқылы веб-сайтқа келушілерді торапаралық шабуылдардан қорғауға болады. Бұл зиянды кодтан жалғыз нақты қорғаныс.

тұжырымдар

WordPress XSS шабуылы өте кең таралған және олар веб-сайтқа кірушілерді деректерді ұрлауға бағытталған. Жауапты веб-сайт әкімшісі ретінде сіз келушілерді зияннан қорғағыңыз келеді. Бұл сізге WordPress брандмауэрін орнатуға көмектеседі.

Жиі қойылатын сұрақтар

WordPress XSS үшін осал ма?

Иә, WordPress XSS шабуылдарына осал. Плагиндер мен тақырыптардан басқа, WordPress негізгі файлдарында көптеген XSS осалдықтары табылды. Жауапты әзірлеушілер WordPress XSS осалдықтарын тез түзетеді және оларды хакерлер пайдаланбауы үшін бағдарламалық жасақтамасын жаңартады.

Сайтаралық сценарий нені білдіреді?

Сайтаралық сценарий (XSS) — браузер сеансының cookie файлдарын ұрлау және аса құпия деректерді ұрлау үшін веб-шолғышыңызда зиянды сценарийлерді пайдаланатын кибершабуыл. Тиімді пайдаланған кезде сайтаралық сценарий құпия сөздер мен қаржылық ақпаратты ұрлауы мүмкін. Қуатты брандмауэр қолданбайынша, WordPress XSS бұзақыларын қорғау өте қиын.

WordPress-те XSS-ті қалай болдырмауға болады?

WordPress-тегі XSS шабуылдарынан қорғаудың ең оңай жолы - зиянды трафикті тиімді блоктай алатын брандмауэр орнату. WordPress үшін біз сондай-ақ сайтыңызды жалпы бұзылулардан қорғауды ұсынамыз.

Осы мақаланы оқу:

- WordPress файлдары мен каталогтарын .htaccess көмегімен қалай қорғауға болады?

- WordPress-те wp-feed.php және wp-tmp.php зиянды бағдарламаларын қалай түзетуге болады?

Оқығаныңыз үшін рахмет: SEO HELPER | NICOLA.TOP