Ataques XSS no WordPress: como evitá-los

Ataques XSS do WordPress ou script entre sites são os mecanismos de hacking mais comuns na Internet atualmente. Eles visam os visitantes do seu site, querendo roubar suas informações. A pior parte ataques XSS é que, para fazer isso, os invasores usam vulnerabilidades em seu site WordPress.

Ataques XSS do WordPress ou script entre sites são os mecanismos de hacking mais comuns na Internet atualmente. Eles visam os visitantes do seu site, querendo roubar suas informações. A pior parte ataques XSS é que, para fazer isso, os invasores usam vulnerabilidades em seu site WordPress.

À primeira vista, os ataques XSS não parecem muito perigosos, especialmente quando comparados a outros ataques como força bruta ou injeção de SQL. Um ataque de script entre sites é realizado usando JavaScript, e o JavaScript é rigidamente controlado pelo navegador. Portanto, deve ter acesso muito limitado ao restante do dispositivo da pessoa. Isso é verdade, mas não significa que haverá menos perigo. O ataque WordPress XSS é uma porta de entrada para ataques mais destrutivos e deve ser considerado perigoso por si só.

O conteúdo do artigo:

- O que é um ataque WordPress XSS

- Consequências de um ataque XSS no WordPress

- Como verificar se o seu site tem uma vulnerabilidade XSS do WordPress

- O que fazer se um ataque de exploit XSS trouxer malware para o seu site

- Proteção XSS do WordPress: 5 maneiras de prevenir ataques XSS

- Como funciona um ataque WordPress XSS

- Tipos de ataques usando cross-site scripting

- conclusões

O que é um ataque WordPress XSS

Um ataque de script entre sites, ou WordPress XSS para abreviar, é quando um invasor injeta código JavaScript malicioso em um site. Quando um visitante acessa este site, o navegador executa o código. Supõe-se que o script malicioso veio de uma fonte confiável, que neste caso é um site.

Os ataques XSS são possíveis porque o site tem uma vulnerabilidade de script entre sites. A vulnerabilidade ocorre quando um site usa entradas externas na saída que gera sem validação prévia.

Consequências de um ataque XSS no WordPress

Os principais alvos dos ataques XSS são os visitantes do seu site, ou melhor, suas informações. Portanto, se o ataque XSS for bem-sucedido, o script malicioso terá acesso a todas as informações sobre o navegador do visitante ao qual seu site tem acesso. Isso inclui cookies, informações de sessão, etc.

Muita coisa pode dar errado nesta fase:

- O hacker obtém acesso aos dados pessoais do visitante e pode assumir a conta dele em seu site. A partir de agora, a situação pode piorar rapidamente.

- Um hacker pode se passar por um visitante porque tem acesso aos seus dados.

- O script malicioso pode redirecionar o visitante para outro site ou mostrar conteúdo não relacionado ao site original visitado. O script malicioso pode até alterar a forma como a página é exibida no navegador.

- Em casos muito graves, o invasor pode atacar o visitante usando engenharia social, como phishing.

Para um site, o impacto de um ataque XSS no WordPress pode variar. Os sites WordPress podem ter sérios problemas quando armazenam dados pessoais dos usuários que podem ser roubados por hackers. Se o usuário em questão for um administrador ou alguém com privilégios suficientes, um hacker pode se passar por ele e comprometer completamente o site.

Como verificar se o seu site tem uma vulnerabilidade XSS do WordPress

Vulnerabilidades XSS existem no código – seja no código principal do WordPress ou no código de plugins e temas. A menos que você esteja desenvolvendo código nativo para seu site, é improvável que esteja lidando diretamente com a entrada do usuário e, portanto, descobrir como torná-lo seguro está fora de seu alcance.

A única maneira real de verificar se o seu site WordPress é suscetível a ataques XSS é usar um scanner como Caçador XSS, ou use os serviços de um testador de penetração.

No entanto, isso não significa que você não possa proteger os visitantes de seu site contra possíveis vulnerabilidades XSS em seu site. A instalação de um firewall WordPress evita ataques e ajuda bastante na proteção de seus visitantes.

Além disso, você pode acompanhar os plugins e temas instalados. Se algum deles expor vulnerabilidades XSS, certifique-se de atualizá-los o mais rápido possível.

O que fazer se um ataque de exploit XSS trouxer malware para o seu site

Os visitantes do site são os alvos de um ataque XSS, mas esse grupo também pode incluir administradores de sites. Se o seu site tiver uma vulnerabilidade de script entre sites e a conta do administrador tiver sido comprometida, você deve presumir que a segurança do seu site também foi comprometida.

Além de roubar dados de indivíduos, os ataques XSS também são usados para continuar outros ataques, como a execução remota de código.

Portanto, embora um ataque WordPress XSS não se transforme imediatamente em malware, é melhor jogar com segurança. Se o seu site tiver malware, livre-se dele imediatamente.

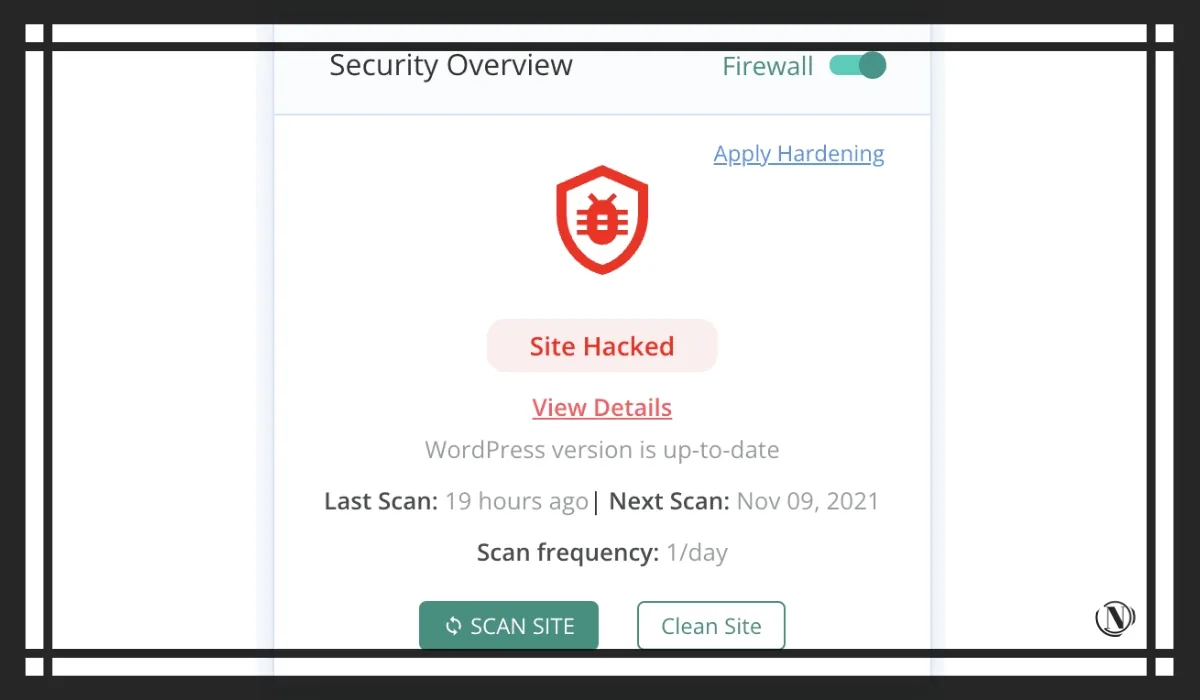

Escaneie seu site

A única maneira de descobrir se o seu site realmente contém malware é verificando-o. Isso pode ser feito de várias maneiras, mas nem todas são igualmente eficazes.

Eu recomendo que você tome faça uma varredura profunda em seu site com um scanner de segurançapara encontrar os menores vestígios de malware em seu site ou banco de dados. Esta é a melhor maneira de determinar se o seu site tem malware.

Proteção XSS do WordPress: 5 maneiras de prevenir ataques XSS

As vulnerabilidades de script entre sites do WordPress são encontradas no código e há pouco que um administrador do WordPress possa fazer para corrigir essas vulnerabilidades. No entanto, definitivamente há coisas que você pode fazer para proteger os visitantes do seu site contra ataques XSS.

1. Instale um firewall de aplicativo da web

firewalls — a melhor defesa contra ameaças em constante mudança. Os firewalls têm regras especiais que procuram solicitações que podem conter texto suspeito comumente encontrado em ataques XSS.

2. Atualize todos os seus plugins e temas

As vulnerabilidades de segurança do WordPress são constantemente descobertas em plugins e temas. Os desenvolvedores responsáveis lançam patches de segurança para eles, para que os sites não corram riscos. Assim que os patches estão disponíveis, as pessoas que descobrem vulnerabilidades publicam notícias. Portanto, sites que não atualizaram seus plugins e temas tornam-se alvo de hackers.

3. Instale um bom plugin de segurança para WordPress

Os ataques XSS são realmente perigosos para os proprietários de sites se o usuário alvo for um administrador. O XSS pode ser usado para obter credenciais de login e infectar um site com malware. Um bom plug-in de segurança ajudará você a acompanhar as atividades incomuns do usuário, e uma varredura diária identificará rapidamente qualquer malware.

4. Implemente a segurança do WordPress

Hardening WordPress é uma série de etapas que você pode seguir para tornar seu site WordPress mais seguro em geral. Destes, recomendo especialmente a autenticação de dois fatores. O maior perigo dos ataques XSS é o roubo de credenciais e identidade, portanto, a autenticação de dois fatores ajuda muito a impedir que credenciais roubadas sejam usadas para acessar seu site. Outras etapas de proteção, como desabilitar o XML-RPC, também seriam boas de implementar.

5. Siga a Política de Usuários Menos Privilegiados

Se uma conta de usuário for comprometida devido a um ataque XSS, o dano potencial que pode causar é limitado por suas permissões no site.

Se você é um desenvolvedor do WordPress, sempre limpe a entrada do usuário. Seu site deve verificar cada entrada de código malicioso, especialmente antes de ser exibido como saída.

Como funciona um ataque WordPress XSS

Os ataques XSS funcionam em duas partes: injeção e consequências.

Primeiro, um hacker injeta JavaScript malicioso em um site vulnerável. Isso pode ser feito de várias maneiras, que discutiremos na próxima seção. Então, quando o visitante acessa o site, o navegador executa o JavaScript malicioso porque o considera parte do site.

A consequência disso é que o hacker agora tem acesso a todos os dados dos visitantes visíveis no site. Isso pode incluir seus cookies, informações de sessão e detalhes de login. Essas informações podem ser usadas para lançar outros ataques, como phishing ou roubo de cookies.

O que isso tem a ver com o seu site WordPress?

Neste ponto, parece que o problema está no visitante e em seu navegador. No entanto, isso não é preciso. O navegador não executará código malicioso, a menos que o considere parte de um site confiável. Se o visitante estiver em seu site, o site confiável pertence a você.

O ataque XSS funciona porque o site deve ter uma vulnerabilidade XSS. Isso significa que ele deve aceitar a entrada do usuário sem qualquer validação ou validação de entrada. Só então uma exploração XSS do WordPress permite que um invasor injete JavaScript facilmente em um site.

Vejamos um exemplo:

Em um blog WordPress, o administrador deseja permitir que os leitores deixem comentários nos artigos. O administrador instala um plug-in para gerenciar os comentários especificados.

Quando um leitor deseja deixar um comentário, ele o insere na caixa de texto fornecida pelo plug-in. Qualquer pessoa pode digitar seu comentário e enviá-lo ao banco de dados do site. Até agora tudo bem.

O problema surge quando alguém não muito bom digita um comentário, mas adiciona um script a ele. A entrada será algo como: “Esta receita de bolo é excelente! » . As tags de script contêm código JavaScript malicioso e projetado para interagir com outros visitantes do site.

O plug-in não verifica os comentários desses scripts, presumindo que sejam texto. E então salva como está no banco de dados. Esta é uma vulnerabilidade XSS.

Agora outro visitante visita a página do blog e seu navegador carrega a página e os comentários. O banco de dados do site salva todos os comentários e os envia para o navegador para que o novo visitante possa vê-los. Mas como há JavaScript em um dos comentários, o navegador pensa que esse trecho de código precisa ser executado. E faz isso assumindo que o código faz parte de um site. Mas isso não. O site achou que o código era um texto e o salvou como tal. O navegador vê o script e o executa. É assim que um ataque XSS funciona.

Se o plug-in verificasse os comentários em busca de código malicioso antes de salvá-los no banco de dados, o site não teria uma vulnerabilidade XSS. O navegador não receberá o código JavaScript e os dados do visitante estarão seguros.

Tipos de ataques usando cross-site scripting

Os ataques de script entre sites são classificados com base em onde o código é armazenado e executado. Existem 3 tipos principais de ataques: armazenado ou persistente, refletido e DOM. No entanto, eles não são mutuamente exclusivos. Os ataques XSS podem ser uma combinação desses tipos. No entanto, é útil entender esses tipos e ver como eles se cruzam.

XSS salvo:

No exemplo de comentário da seção anterior, o comentário foi enviado para o banco de dados do site e armazenado lá. Então, quando o visitante chega, ele é enviado para o navegador. Como o código está armazenado no banco de dados, ele será enviado a todos os visitantes. É por isso que é chamado de XSS armazenado ou persistente.

XSS refletido:

Os ataques XSS refletidos são um pouco complicados de entender porque envolvem o visitante enviando código malicioso para o site, embora involuntariamente. O invasor envia um link para seu site aos visitantes, geralmente por e-mail ou por meio de um site neutro. No entanto, o link contém código malicioso, portanto, quando um visitante clica nele, ele envia esse código para o seu site.

Se o seu site tiver uma vulnerabilidade XSS, isso significa que ele não está validando a entrada do usuário para códigos maliciosos. Portanto, quando seu site envia uma resposta de volta ao navegador do visitante, ele também inclui um código malicioso. O navegador do visitante agora pensa que o código faz parte do seu site e o executa. Assim, o invasor obtém acesso às informações sobre o visitante.

Em ataques XSS salvos e refletidos, um site está envolvido no ataque. Na verdade, o código malicioso atinge o servidor da Web ou o banco de dados e é enviado de volta ao visitante. A única diferença é se o invasor envia para o site ou para o próprio visitante.

XSS baseado em DOM:

No caso de XSS baseado em DOM, nenhum código é enviado ao site. O código malicioso pode ser enviado ao visitante, como em um ataque XSS refletido, mas em vez de ser enviado ao site, ele é executado diretamente pelo navegador. Pode não parecer uma vulnerabilidade no site, mas é. O script malicioso não é enviado para o site, mas permanece no navegador do visitante. O navegador do visitante envia uma solicitação ao servidor do site. A resposta do servidor usa a entrada do usuário que já está no navegador. Que neste caso é um código malicioso.

Dito isso, os tipos de ataques XSS não devem preocupá-lo, porque não há muito o que fazer para corrigir vulnerabilidades de script entre sites. Não há como testar plugins e temas para ver se eles têm essas vulnerabilidades antes de serem descobertos. No entanto, assim que forem descobertos, você deve atualizá-los imediatamente.

Você pode proteger os visitantes do seu site contra ataques entre sites instalando um firewall. Esta é a única proteção real contra códigos maliciosos.

conclusões

O ataque WordPress XSS é muito comum e eles visam os visitantes do site para roubar dados. Como administrador responsável do site, você deseja proteger seus visitantes contra danos. Instalar um firewall WordPress irá ajudá-lo com isso.

Perguntas frequentes

O WordPress é vulnerável ao XSS?

Sim, o WordPress é vulnerável a ataques XSS. Além de plugins e temas, muitas vulnerabilidades XSS foram encontradas nos principais arquivos do WordPress. Os desenvolvedores responsáveis corrigem rapidamente essas vulnerabilidades do WordPress XSS e atualizam seu software para que não possam ser explorados por hackers.

O que significa script entre sites?

Cross Site Scripting (XSS) é um ataque cibernético que usa scripts maliciosos em seu navegador da Web para sequestrar cookies de sessão do navegador e roubar dados altamente confidenciais. Quando usado de forma eficaz, o script entre sites pode roubar senhas e informações financeiras. Os hacks XSS do WordPress são muito difíceis de proteger, a menos que você use um firewall poderoso.

Como evitar o XSS no WordPress?

A maneira mais fácil de se proteger contra ataques XSS no WordPress é instalar um firewall que possa efetivamente bloquear o tráfego malicioso. Para o WordPress, também recomendamos proteger seu site contra hacks comuns.

Lendo este artigo:

- Como proteger arquivos e diretórios do WordPress com .htaccess?

- Como corrigir o malware wp-feed.php e wp-tmp.php no WordPress?

Obrigado por ler: AJUDANTE DE SEO | NICOLA.TOP